前言

这篇文章是BUUCTF第一页的后面十五题,也就是如标题所示,从小明的保险箱到九连环的解题思路,前十七题链接👉签到-ningen。

一.小明的保险箱

提示如下

小明有一个保险箱,里面珍藏了小明的日记本,他记录了什么秘密呢?。。。告诉你,其实保险箱的密码四位纯数字密码。(答案格式:flag{答案},只需提交答案) 注意:得到的 flag 请包上 flag{} 提交

看题目提示,大概知道应该又是暴力破解……..

下载附件是一张jpg图片,如下图。

是图片,这里使用二进制查看器,和Stegsolve查看只会发现都没啥东西,然后用Kali分离文件之后发现了一个加密rar压缩包,命令如下。

binwalk -e 文件发现压缩包需要解密,联合上面提示猜测是暴力破解,Kali暴力破解命令如下。

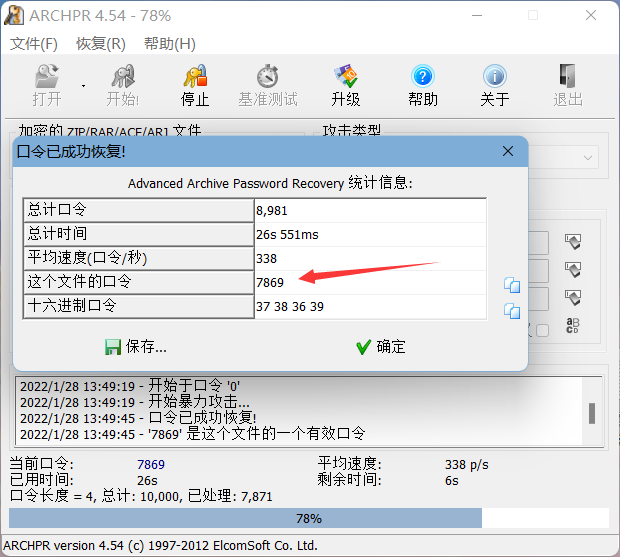

rarcrack 文件 --threads 10 --type rar Windows使用的是ARCHPR工具,没有工具百度下载即可,如下图破解成功口令,打开里面的txt文件就是flag

flag:flag{75a3d68bf071ee188c418ea6cf0bb043}

二.爱因斯坦

没有提示

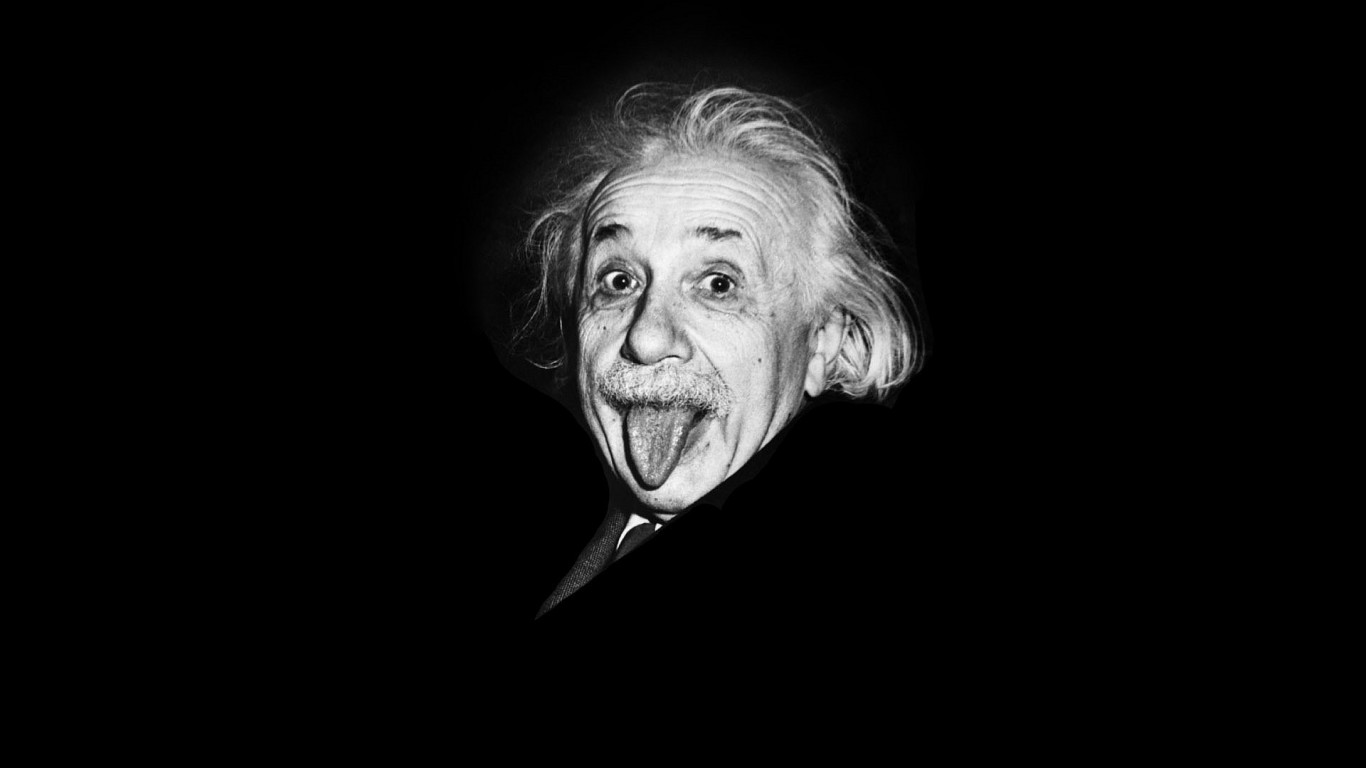

下载附件发现是一张jpg文件,如下图。

使用Winhex和Stegsolve,均没有发现东西,还是去Kali分解文件,命令如下。

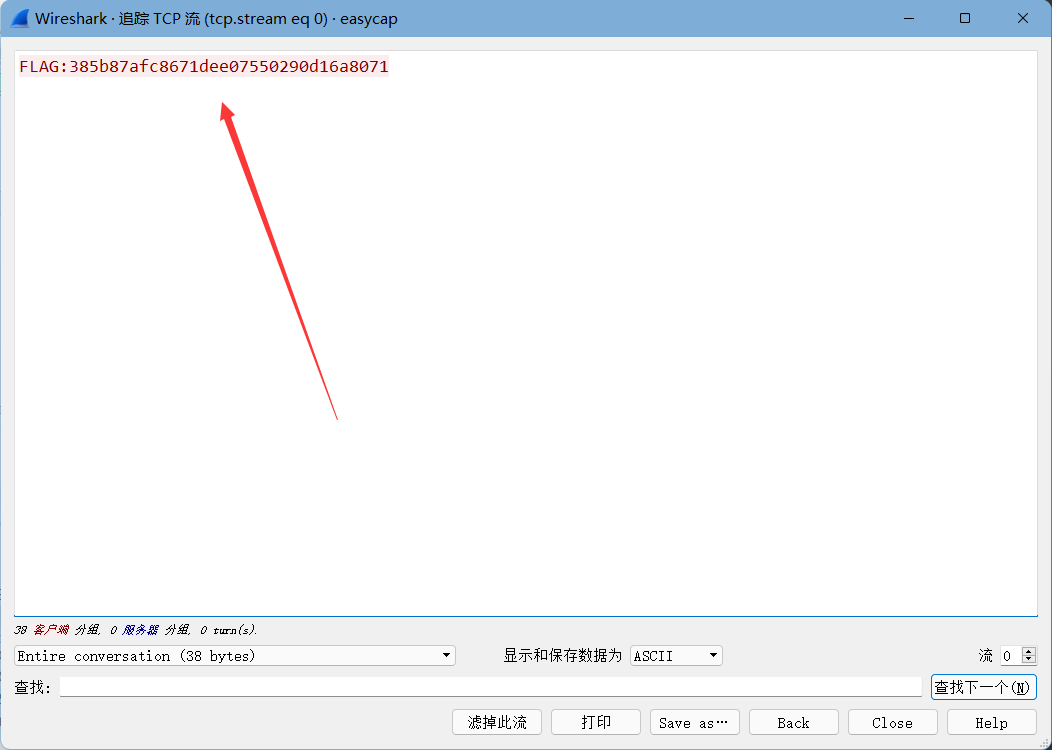

binwalk -e 文件发现了一个zip压缩包有密码,我的直觉告诉我应该是伪密码伪密码文章👉伪加密,然后一顿操作猛如虎解压的时候报错了CRC校验错误,应该不是伪密码,如下图是flag.txt里面的内容。

然后重新对图片下手,然后对着图片右键,属性 > 详细信息,发现了这个东西,如下图。

猜测是zip压缩包的密码,正确,打开解压后的txt文件里面就是flag。

flag:flag{dd22a92bf2cceb6c0cd0d6b83ff51606}

三.easycap

没有提示

下载附件发现是一个流量包

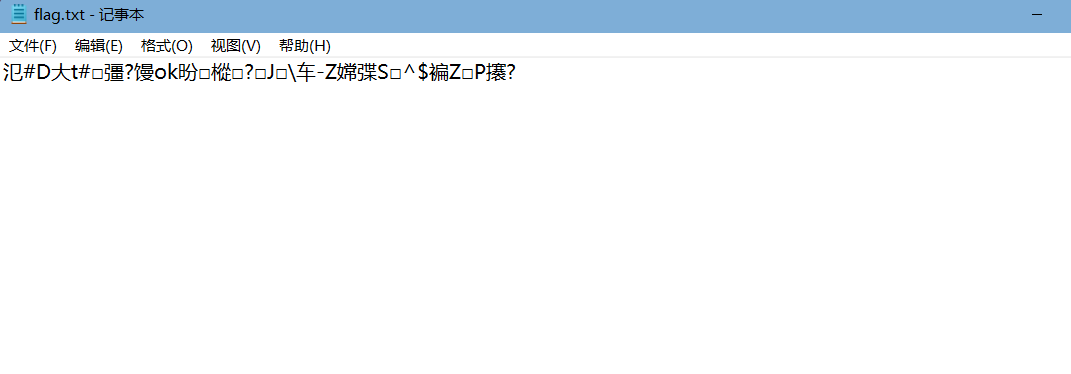

然后ctrl + f搜索没有发现flag,然后查看所有流量包,发现全是TCP,随便点一个tcp流量包,右键 > 追踪流 > TCP流,如下图,flag就出来了????

flag:flag{385b87afc8671dee07550290d16a8071}

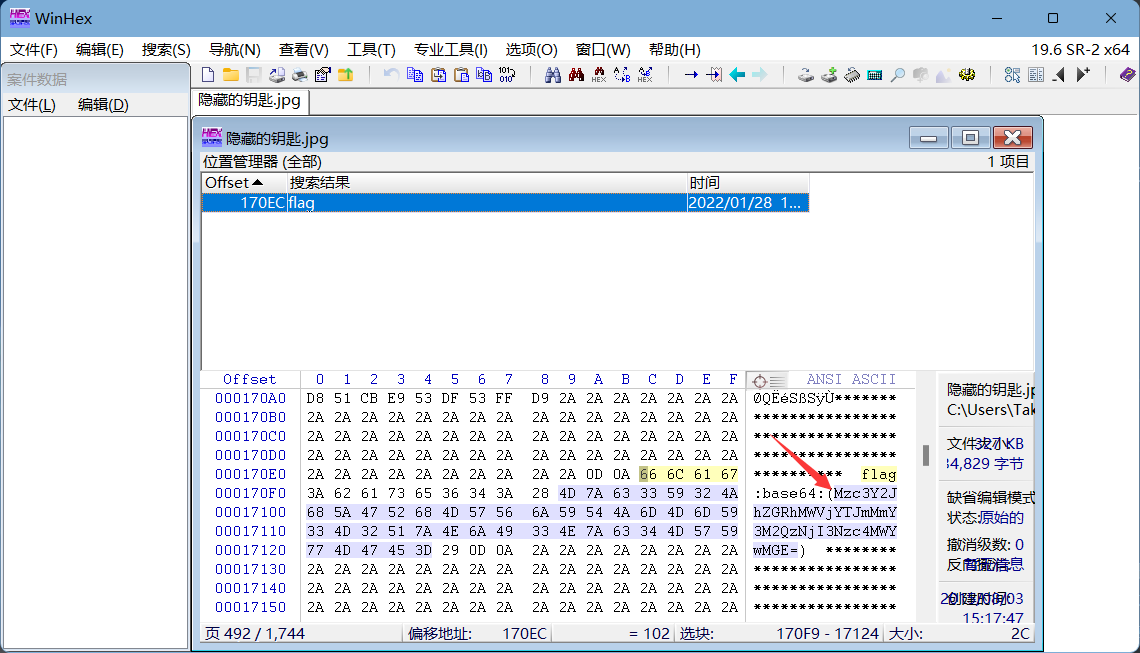

四.隐藏的钥匙

提示如下

路飞一行人千辛万苦来到了伟大航道的终点,找到了传说中的One piece,但是需要钥匙才能打开One Piece大门,钥匙就隐藏在下面的图片中,聪明的你能帮路飞拿到钥匙,打开One Piece的大门吗? 注意:得到的 flag 请包上 flag{} 提交

下载附件,发现是一张jpg图片,如下图。

用Winhex打开直接搜索flag,如下图。

base64解码之后,如👉字符串377cbadda1eca2f2f73d36277781f00a,以为要md5解密,其实这个就是flag!!

flag:flag{377cbadda1eca2f2f73d36277781f00a}

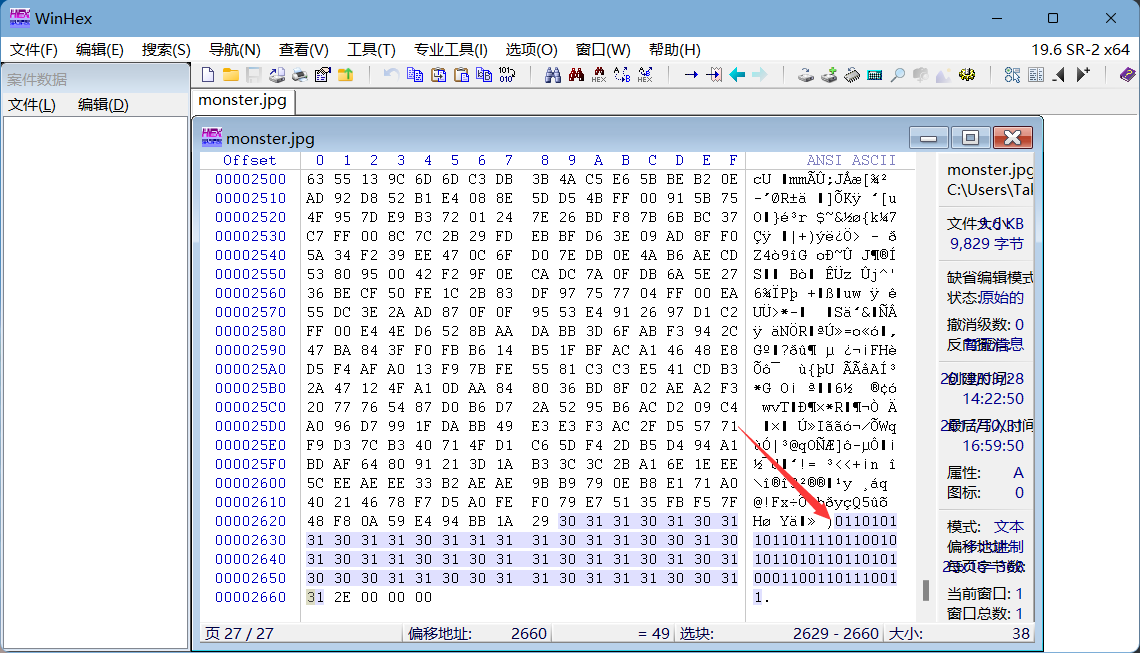

五.另外一个世界

没有提示

下载附件发现是一张jpt图片,如下图。

使用Winhex打开,拉到最下面,发现了二进制数字,如下图。

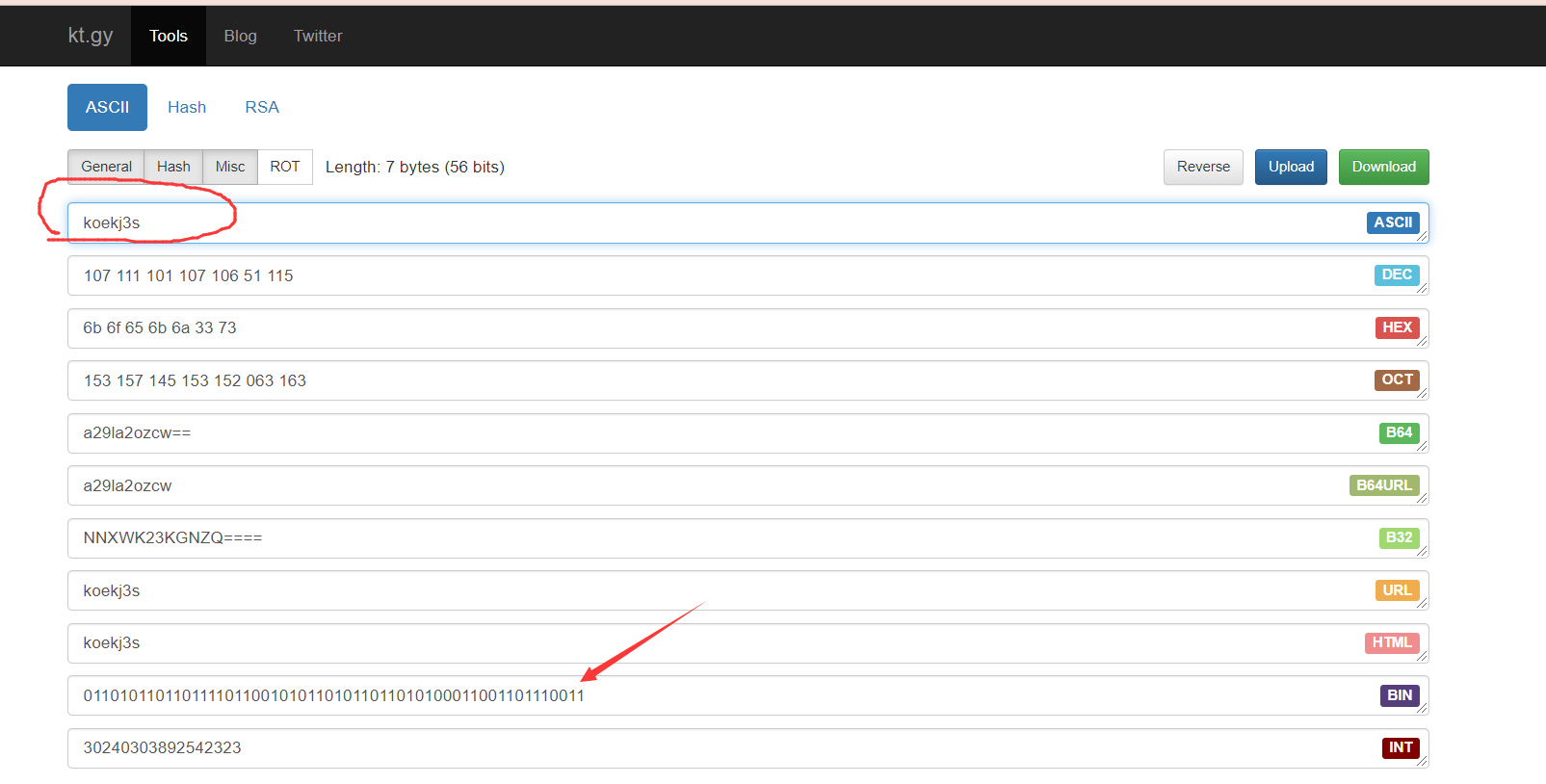

二进制解密试试,如下图。

根据前面几个题的经验,这个应该就是,flag了。

flag:flag{koekj3s}

六.FLAG

没有提示,只是提示格式要换而已。。

下载附件发现是一张png图片,如下图。

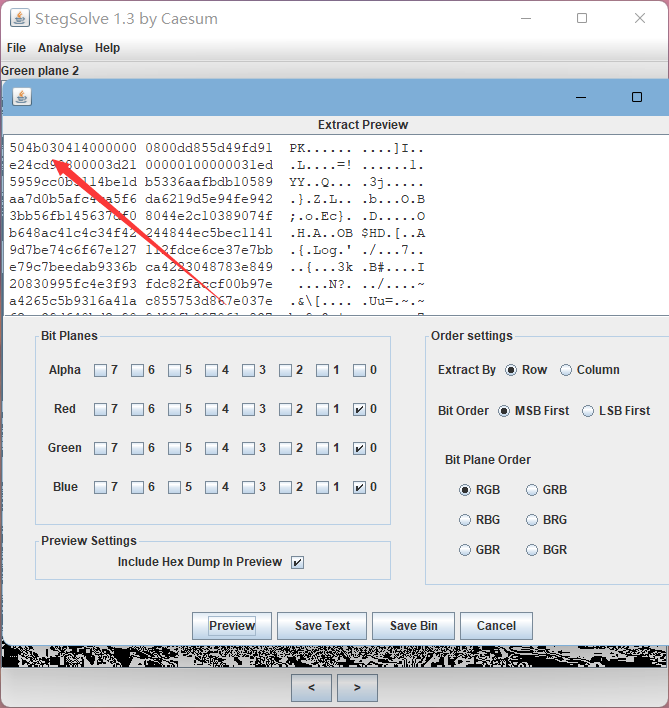

使用winhex打开没啥可以发现的东西,但是用Stegsolve打开然后打开0通道,如下图,发现了东西。

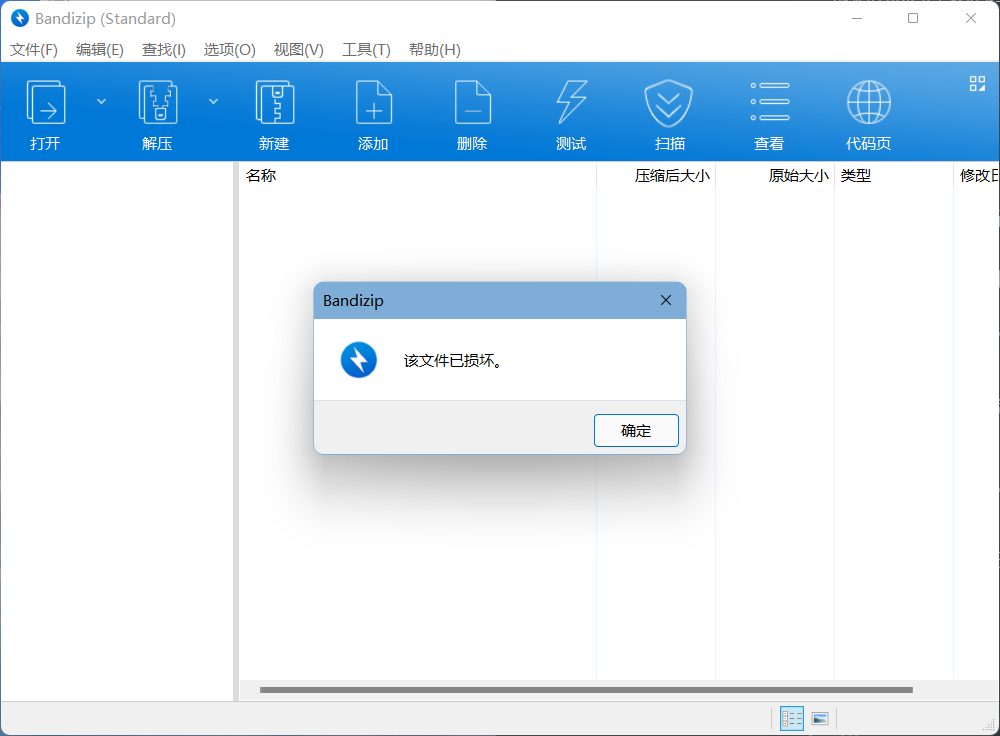

发现图片里面含有压缩包,直接Save Bin保存为zip文件,但是打开报错,说文件损坏,但是似乎还是可以解压,解压出一个文件是1。

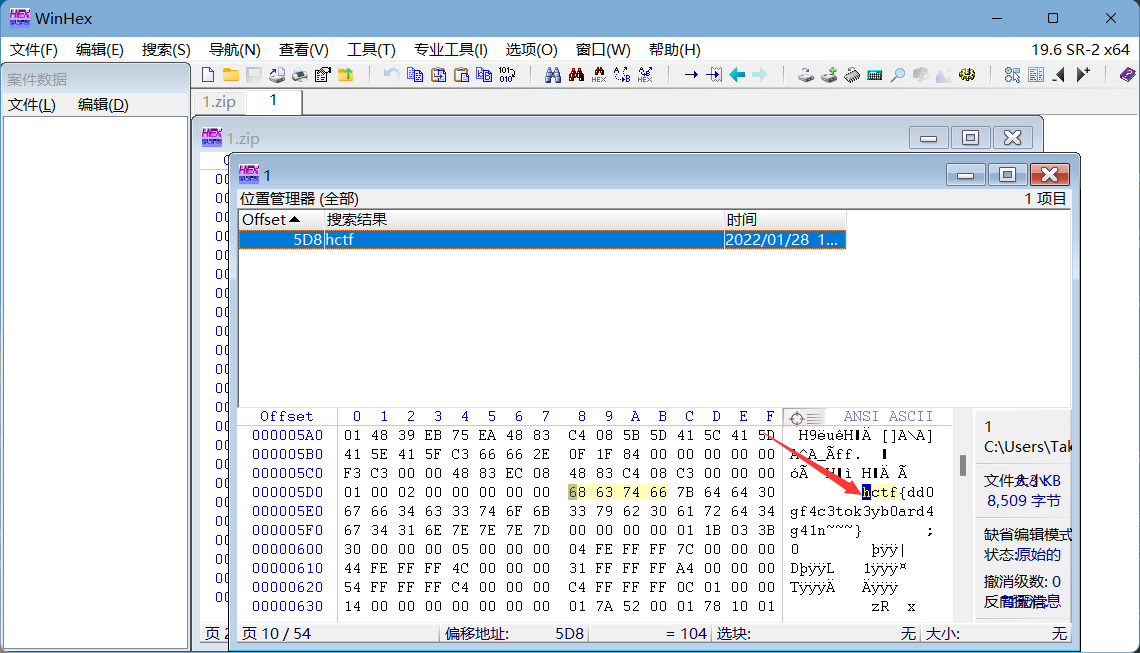

然后搜索hctf,如下图,找到了flag

hctf{dd0gf4c3tok3yb0ard4g41n~~~}修改flag:flag{dd0gf4c3tok3yb0ard4g41n~~~}

七.假如给我三天光明

没有提示

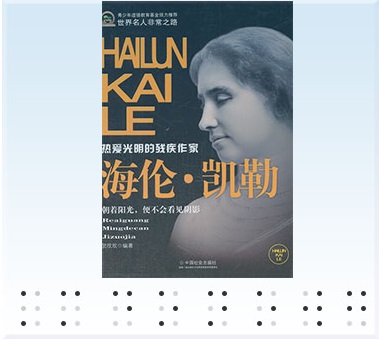

下载附件是一个jpg图片和一个zip压缩文件,zip压缩文件被加密了,打开图片,如下图,海伦凯勒这个人我记得,是一个盲人,这个图应该是盲文了

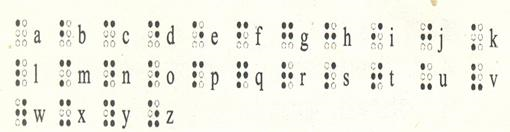

如下图是盲文对照表

所以对照下来,所对应的字符串应该是kmdonowg,猜测是压缩包密码,解压成功发现是一个音乐,听滴滴答答的声音,应该是摩斯电码。

如下图,听出来应该是这样。

-.-.

-

..-.

.--

.--.

.

..

-----

---..

--...

...--

..---

..--..

..---

...--

-..

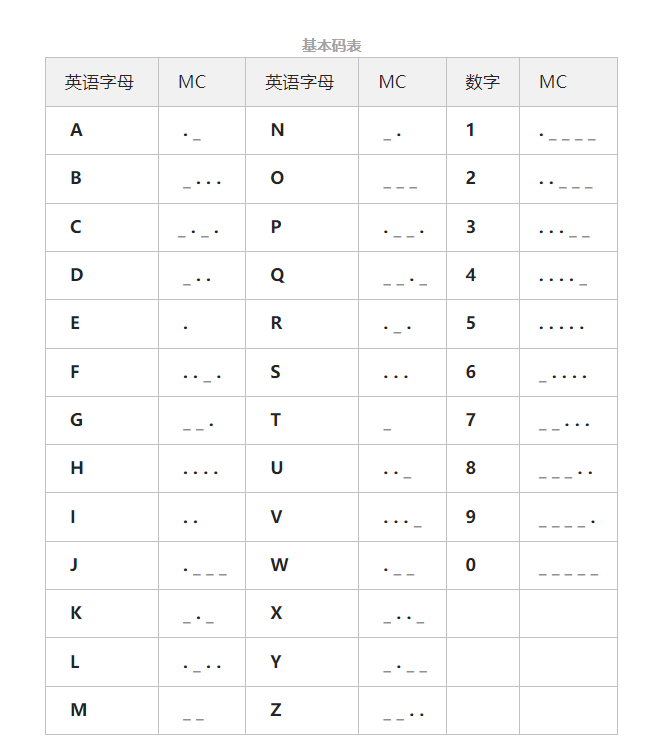

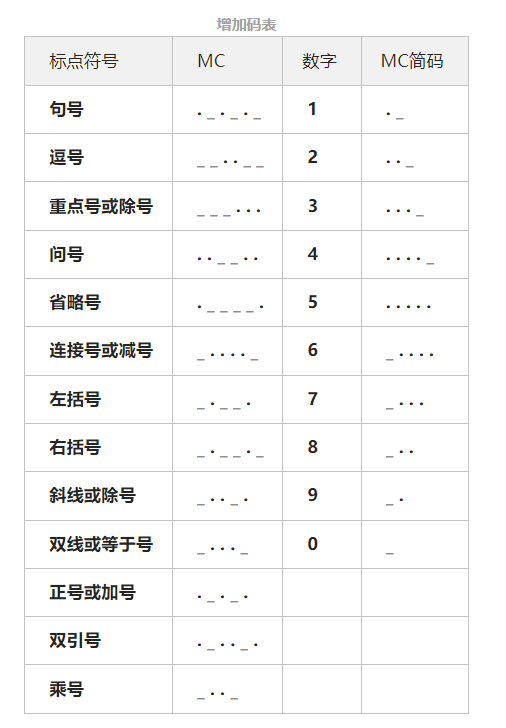

--..如下图是莫斯电码对照表第一个是基本码表,第二个是增加码表。

字符串是:ctfwpei08732?23dz应该是flag了。

flag需要去掉ctf字串,flag:flag{wpei08732?23dz}

八.神秘龙卷风

提示如下

神秘龙卷风转转转,科学家用四位数字为它命名,但是发现解密后居然是一串外星人代码!!好可怕! 注意:得到的 flag 请包上 flag{} 提交

下载附件发现是rar压缩包被加密了,根据提示,是四位数命名,那么是数字,应该是暴力破解,Kali暴力破解命令如下。

rarcrack 文件 --threads 10 --type rar我这里使用Windows暴力破解,如下图,口令是5463。

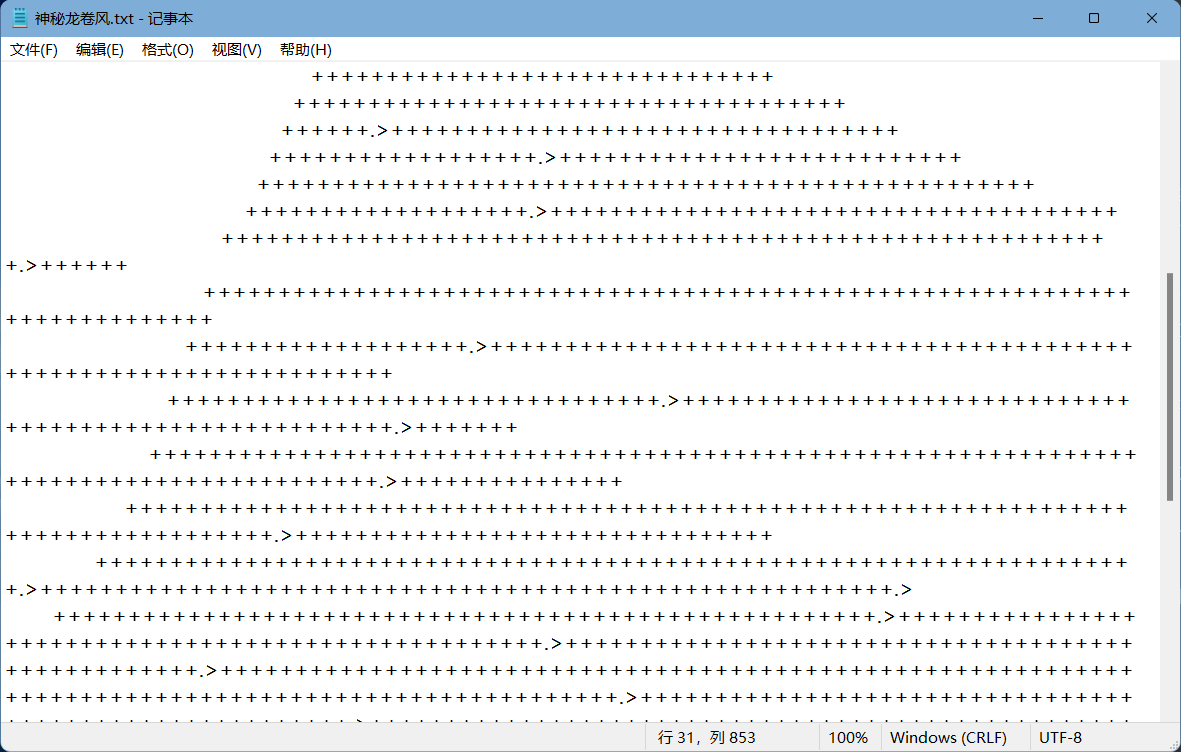

打开文本文档发现是一堆的+++和>和少数的.如下图,猜测编码应该是brainfuck编码。

在线brainfuck/ook解密网址👉brainfuck解密,解密出来就是flag。

flag:flag{e4bbef8bdf9743f8bf5b727a9f6332a8}

九.后门查杀

提示如下

小白的网站被小黑攻击了,并且上传了Webshell,你能帮小白找到这个后门么?(Webshell中的密码(md5)即为答案)。 注意:得到的 flag 请包上 flag{} 提交

md5就是flag

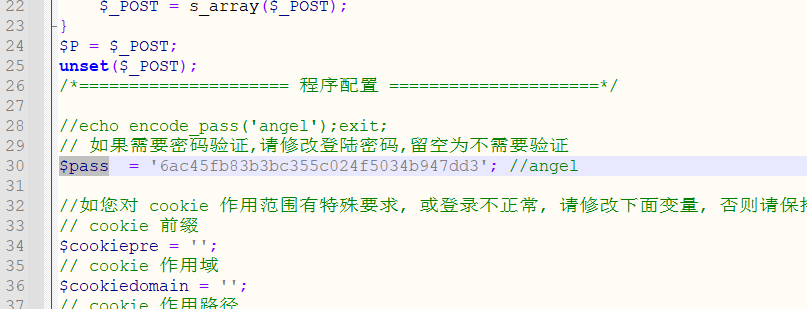

下载附件,发现是一堆的php源码,这么多找WebShell,直接用杀毒软件扫一下,我这里是使用的是火绒来扫,路径是/include/include.php,如下图就是md5值。

flag:flag{6ac45fb83b3bc355c024f5034b947dd3}

十.数据包中的线索

提示如下

公安机关近期截获到某网络犯罪团伙在线交流的数据包,但无法分析出具体的交流内容,聪明的你能帮公安机关找到线索吗? 注意:得到的 flag 请包上 flag{} 提交

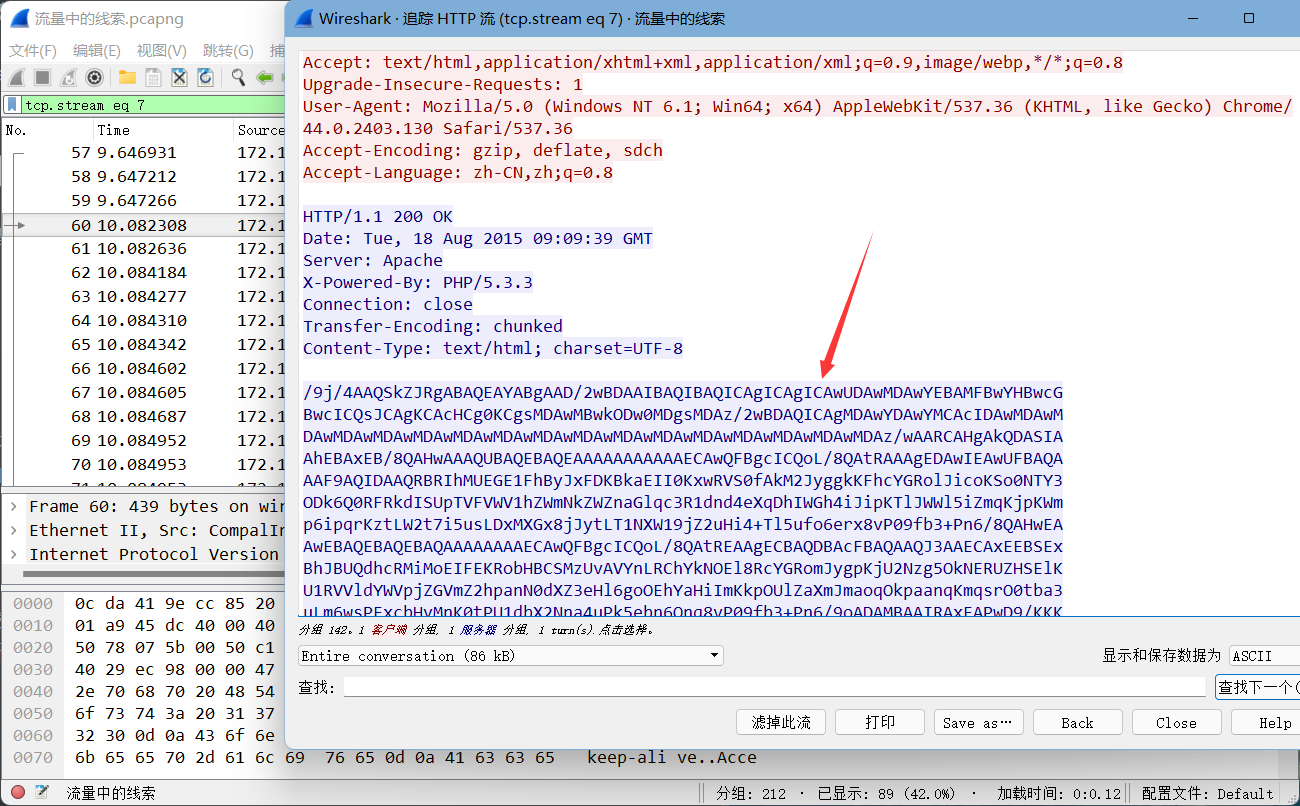

下载文件发现是数据包文件,先搜索是否有flag字节流,发现没有,然后查看GET提交和POST提交,发现没有POST提交,查看GET提交,命令如下。

http.request.method==GET发现只有两处是GET提交,然后第二个是fenxi.php感觉有点可疑,双击打开分析,发现没有什么东西,然后右键追踪流 > HTTP流,如下图。

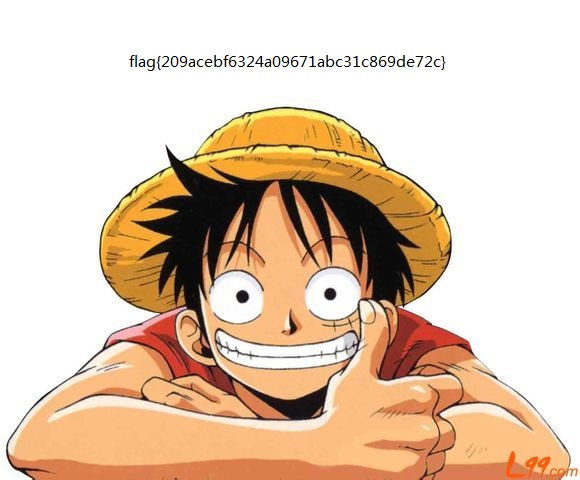

看这样子应该是base64编码,在线解密👉base64在线解密,解密之后发现是一张jpg图片也是flag,如下图。

flag:flag{209acebf6324a09671abc31c869de72c}

十一.荷兰宽带数据泄露

没有提示

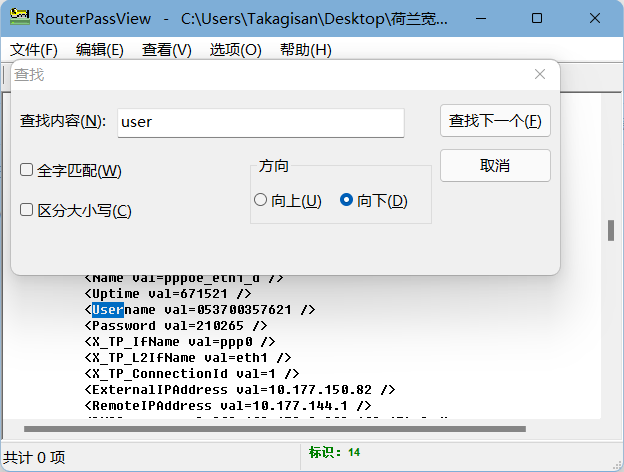

下载附件发现是bin文件,看了一下别人大佬做的,需要用到一个工具叫做RouterPassView没有百度即可下载,安装之后打开直接搜索user,尝试用户名flag或者密码flag,如下图。

经过尝试,发现username的内容是flag。

flag:flag{053700357621}

十二.来首歌吧

没有提示

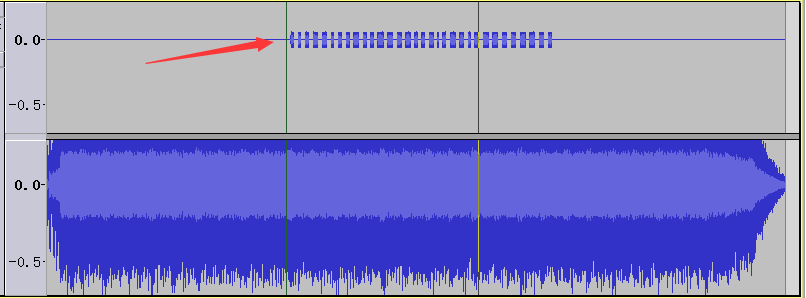

下载附件发现是一首歌,这首歌到了1分10秒在左声道会出现莫斯电码,使用Audacity打开,没有百度即可下载,如下图红色箭头就是莫斯电码。

摩斯电码如下

..... -... -.-. ----. ..--- ..... -.... ....- ----. -.-. -... ----- .---- ---.. ---.. ..-. ..... ..--- . -.... .---- --... -.. --... ----- ----. ..--- ----. .---- ----. .---- -.-.最后解码结果5BC925649CB0188F52E617D70929191C。

flag:flag{5BC925649CB0188F52E617D70929191C}

最后想说的是,歌好好听(~ ̄▽ ̄)~

十三.webshell后门

提示如下

朋友的网站被黑客上传了webshell后门,他把网站打包备份了,你能帮忙找到黑客的webshell在哪吗?(Webshell中的密码(md5)即为答案)。 注意:得到的 flag 请包上 flag{} 提交

和第九题差不多,参考第九题即可。

flag:flag{ba8e6c6f35a53933b871480bb9a9545c}

十四.面具下的flag

没有提示

下载附件发现是一张你的名字的jpg图片(你的名字超级好康,没康过的建议去康康ヾ(≧▽≦*)o),如下图。

使用Winhex和Stegsolve查看都没啥查看的信息,去Kali查看是否有隐藏的文件,如下命令可以分离文件。

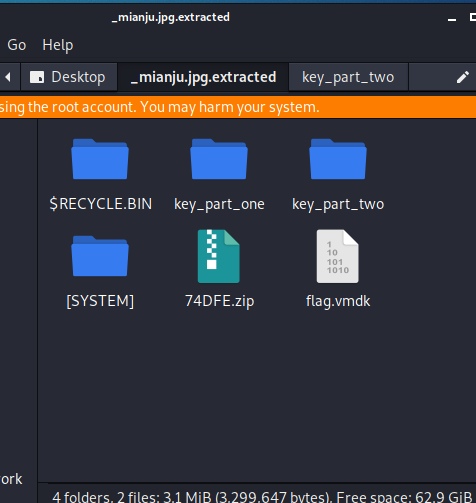

binwalk -e 文件如下图,分离出来一个压缩包和vmdk文件看vmdk文件里面应该是flag了,zip压缩包里面的东西就是vmdk文件,zip压缩包是伪加密,伪加密可以看👉这篇文章,伪加密.

用7z解压vmdk文件,命令如下。

7z x 文件 -o./解压之后如下图,会多了一个Key_part_one和key_part_two两个文件夹。

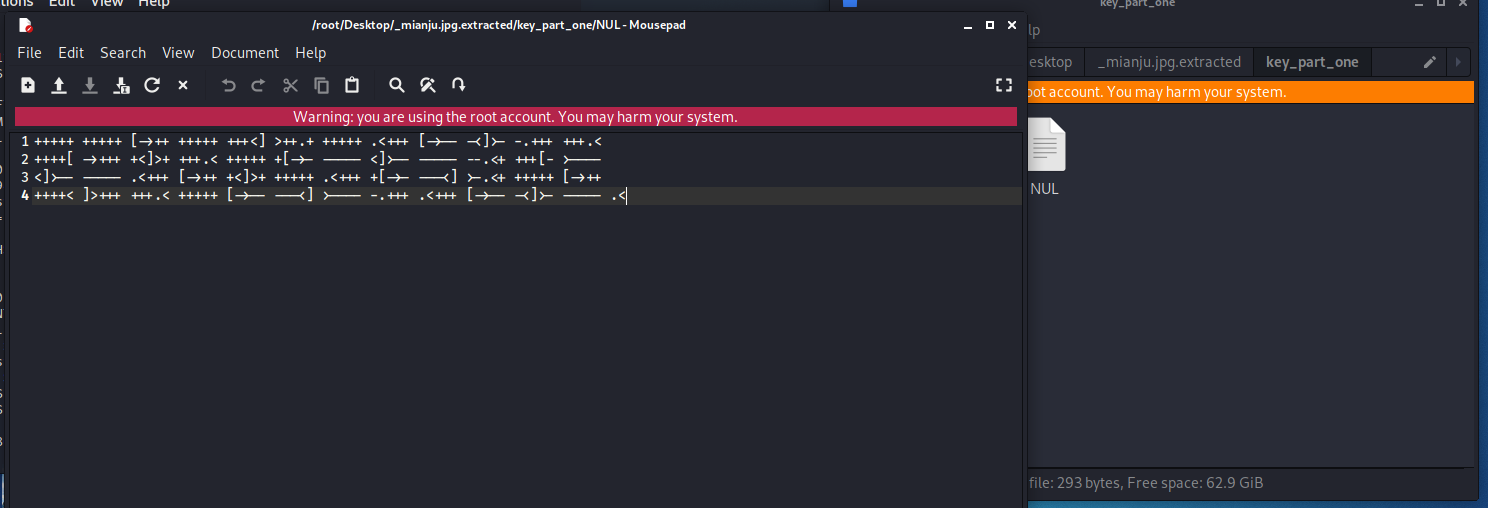

打开第一个key_part_one文件夹如下图,发现是brainfuck编码,解码网址👉,brainfuck在线解密。

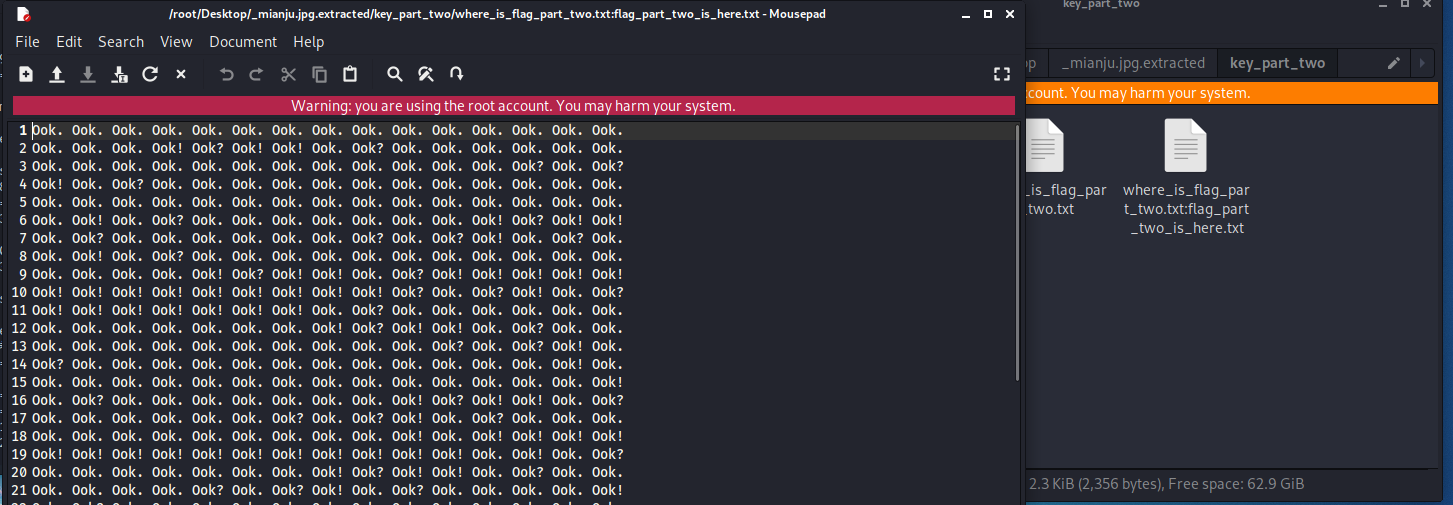

解密结果:flag{N7F5_AD5,发现只有一半的flag,另外一半flag极有可能是在key_part_two文件夹里面,里面有两个文本,第一个文本没啥信息,第二个文本信息,如下图,发现是ook编码,也是brainfuck的一种,也可以使用上面的解密网址,👉brainfuck解密。

解密结果:_i5_funny!},所以最终flag如下

flag:flag{N7F5_AD5_i5_funny!}

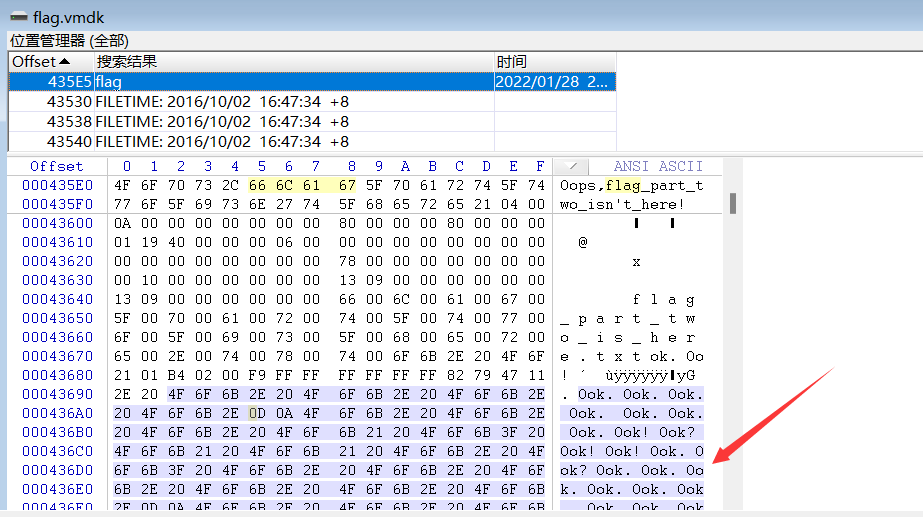

说个其他的,直接把flag.vmdk放在Winhex然后ctrl + f搜索flag关键字也可以直接看见文本里面的brainfuck编码,如下图。

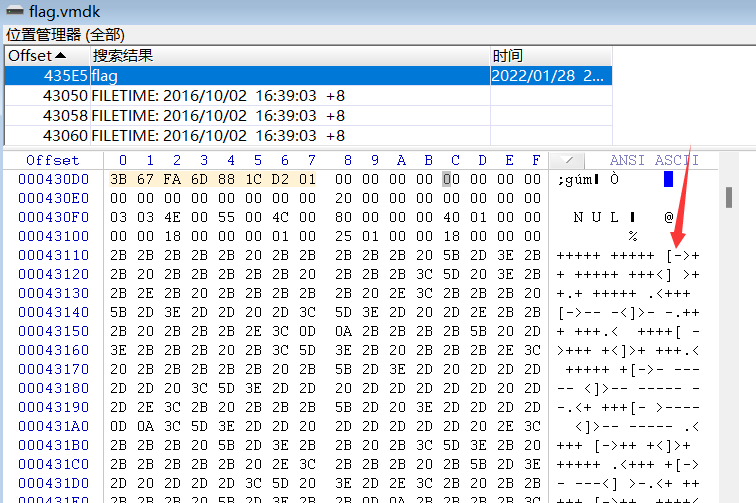

这个图的上面一点就是另外一种brainfuck,如下图。

十五.九连环

没有提示

下载下来发现是一个jpg图片,如下。

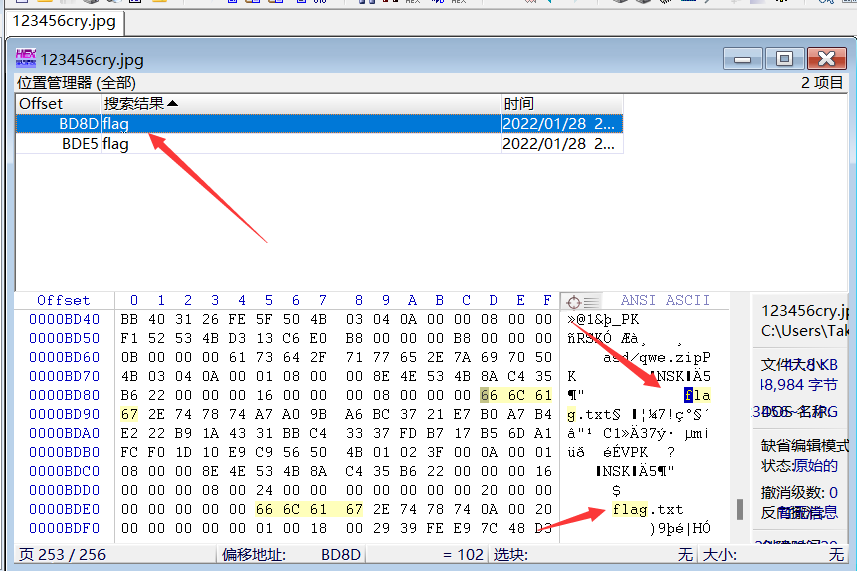

使用Stegsolve,没有发现什么信息,使用Winhex搜索字符串flag,发现了信息,如下图。

直接打开Kali,分离文件命令如下。

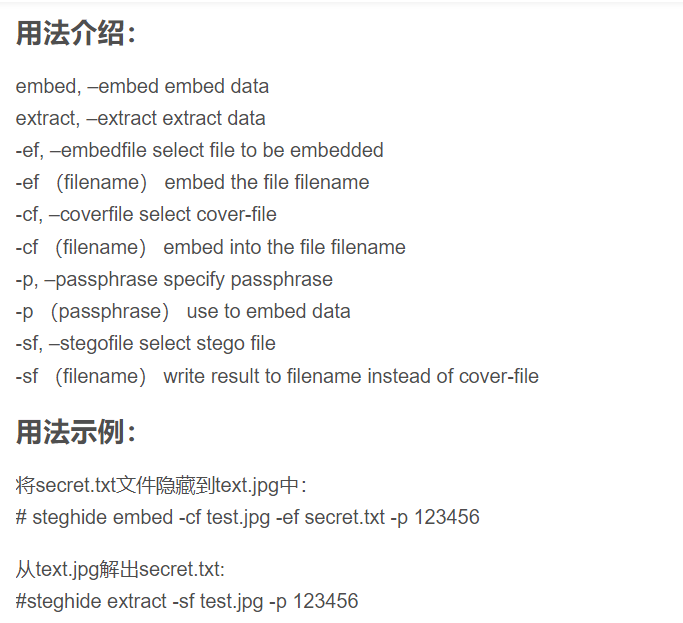

binwalk -e 文件如下图分离文件多出来一个asd文件夹,这个文件夹里面有一张jpg图片和一个加密的zip文件,看着这个zip也不是伪加密,那么密码只能从图片里面寻找了,对里面新的图品进行了,Winhex查看,Stegsolve查看,binwalk查看,基本上都没有能利用的信息,这时候一个大佬站出来告诉我,一个工具叫做,steghide,用法介绍👉steghide,用法如下图。

命令如下。

steghide extract -sf 图片文件 然后会在当前目录下面生成一个ko.txt的文件,打开就是zip压缩包的解压密码,里面就是flag。

flag:flag{1RTo8w@&4nK@z*XL}